令和元年秋期試験午後問題 問3

問3 情報セキュリティ

業務委託先への情報セキュリティ要求事項に関する次の記述を読んで,設問1~4に答えよ。

X社は,携帯通信事業者から通信回線設備を借り受け,データ通信サービス及び通話サービス(以下,両サービスを併せてXサービスという)を提供している従業員数70名の企業である。X社には,法務部,サービスマーケティング部,情報システム部,利用者サポート部(以下,利用者サポート部をUS部という)などがある。X社では,最高情報セキュリティ責任者(CISO)を委員長とした情報セキュリティ委員会(以下,X社委員会という)を設置している。X社委員会では,情報セキュリティ管理規程の整備,情報セキュリティ対策の強化などが審議される。X社委員会の事務局長はUS部のS部長である。各部の部長は,X社委員会の委員及び自部における情報セキュリティ責任者を務め,自部の情報セキュリティに関わる実務を担当する情報セキュリティリーダーを選任している。US部の情報セキュリティリーダーはG課長である。

US部には,25名の従業員が所属している。主な業務は,Xサービスを利用している顧客,及びXサービスへの新規の申込みを検討している潜在顧客(以下,Xサービスを利用している顧客及び潜在顧客を併せてX顧客という)からの問合せへの対応業務(以下,X業務という)である。

〔US部が利用しているコールセンタ用サービスの概要〕

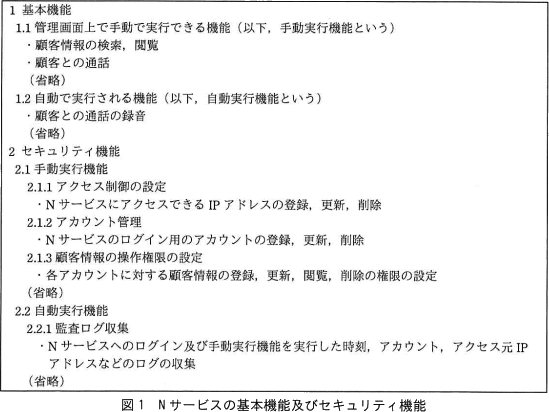

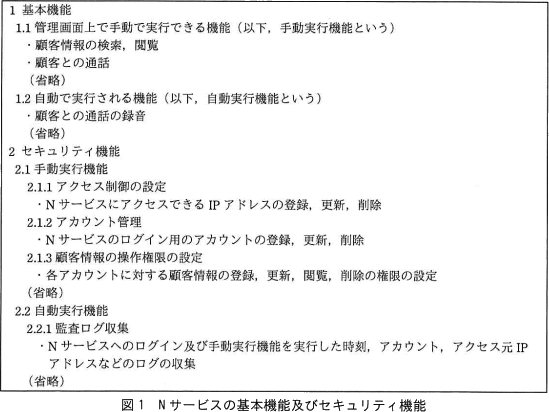

US部では,X業務を遂行するためにクラウドサービスプロバイダN社のSaaSのコールセンタ用サービス(以下,Nサービスという)を利用している。NサービスはISMS認証及びISMSクラウドセキュリティ認証を取得している。Nサービスには,会社から貸与されたPCのWebブラウザから,暗号化された通信プロトコルであるaを使ってアクセスする。Nサービスは,図1の基本機能及びセキュリテイ機能を提供している。 Nサービスのデータベース(以下,NDBという)に,氏名,年齢,住所,利用中のサービスプラン,問合せ対応記録その他のX顧客に関する情報(以下,X情報という)は暗号化されて,また,検索用キーは平文で保存されている。①X情報は.US部の従業員に貸与しているPCにだけ格納した暗号鍵を用いて,US部の従業員が復号できる仕組みになっている。PCへのログインには利用者IDとパスワードが必要である。

Nサービスのデータベース(以下,NDBという)に,氏名,年齢,住所,利用中のサービスプラン,問合せ対応記録その他のX顧客に関する情報(以下,X情報という)は暗号化されて,また,検索用キーは平文で保存されている。①X情報は.US部の従業員に貸与しているPCにだけ格納した暗号鍵を用いて,US部の従業員が復号できる仕組みになっている。PCへのログインには利用者IDとパスワードが必要である。

X社では,Nサービスのセキュリティ機能のうち手動実行機能は,管理者アカウントをもつUS部の特定の従業員だけが実行できる。X社利用分の監査ログは,X社の情報システム部が常時監視している。

US部では,業務効率化の一環として,2019年10月にX業務の3割を外部に委託し,残りの業務は継続してNサービスを利用しながらUS部内で遂行することにした。その委託先の第一候補がY社である。Y社を選んだ理由は,次の2点である。

〔Y社の概要〕

Y社は,次のコールセンタサービス(以下,Yサービスという)を提供する従業員数200名の企業である。

Y社はコールセンタシステム(以下,Yシステムという)を構築し,通常はそれを利用してYサービスを提供している。

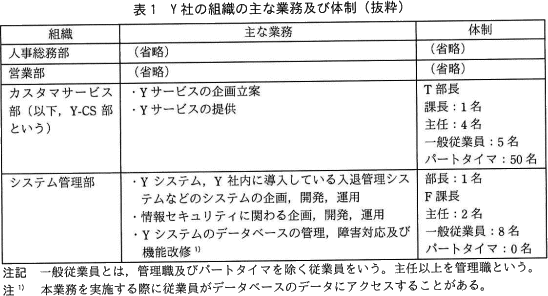

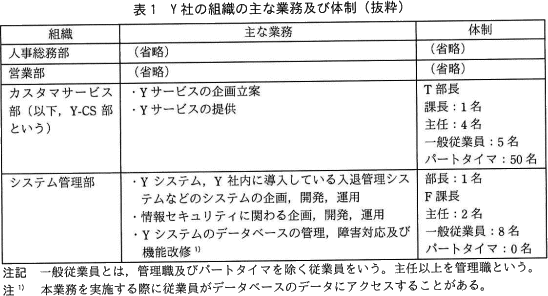

Y社の組織の主な業務及び体制を表1に示す。 Y社は,従業員を対象に,原則4月及び10月の1日に社内の定期人事異動がある。また,これらの時期以外でも組織再編,業務の見直しなどの理由で人事異動がある。Y-CS部のパートタイマは,1年間で約2割が退職する。人事総務部は,欠員補充のために,ほぼ同数を新規に採用している。

Y社は,従業員を対象に,原則4月及び10月の1日に社内の定期人事異動がある。また,これらの時期以外でも組織再編,業務の見直しなどの理由で人事異動がある。Y-CS部のパートタイマは,1年間で約2割が退職する。人事総務部は,欠員補充のために,ほぼ同数を新規に採用している。

〔Y社の情報セキュリティ対策〕

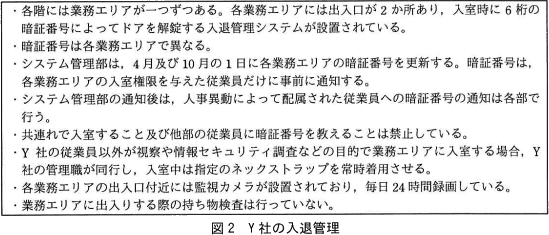

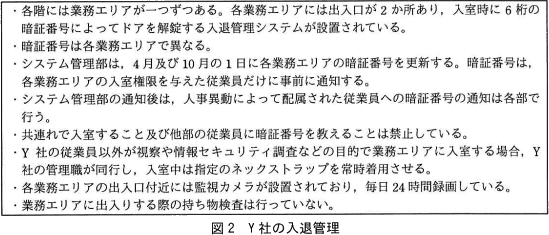

Y社は,東京都内の7階建てビルの3~5階に入居しており,他の階には別の企業が入居している。ビルの出入りは誰でも可能であり,階段やエレベータを使用して,各階に移動できる。Y社の入退管理を図2に示す。 3階はY-CS部の,また,4階及び5階は他部の業務エリアである。

3階はY-CS部の,また,4階及び5階は他部の業務エリアである。

Y-CS部の管理職及び一般従業員は,5階の会議室で営業部の従業員と会議をすることが多いので,3階及び5階への入室権限が与えられている。

3~5階には,複合機が2台ずつ設置されており,コピー,プリント,スキャンの機能が使用できる。Y-CS部はスキャンの機能を使用して,新聞,雑誌などに紹介された委託元の製品やサービスに関する記事をPDF化し,委託元に報告している。スキャンしたPDFファイルは電子メール(以下,電子メールをメールという)にパスワードなしで添付されて,スキャンを実行した本人だけに送信される。PDFファイルの容量が大きい場合は,PDFファイルを添付する代わりにプリントサーバ内の共有フォルダに自動的に保存され,保存先のURLがメールの本文に記載されて送信される。その際,メールの送信者名,件名,本文及び添付ファイル名の命名規則などは,複合機の初期設定のまま使用している。そのため,誰がスキャンを実行しても,メールの送信者名などは同じになる。複合機のマニュアルはインターネットに掲載されている。

管理職にはデスクトップPC及びノートPCが,その他の従業員にはデスクトップPCが貸与されている。ノートPCは,社内会議での資料のプロジェクタによる投影,在宅での資料作成などに利用する。Y社が貸与しているPC(以下,Y-PCという)の仕様及び利用状況を表2に示す。 プロキシサーバには次の機能があるが,現在は使用していない。

プロキシサーバには次の機能があるが,現在は使用していない。

プロキシサーバのログ(以下,プロキシログという)はログサーバに転送され,3か月間保存される。プロキシログは,ネットワーク障害,不審な通信などの原因を調査する場合に利用する。プロキシログには,アクセス日時及びアクセス先IPアドレスが記録されるが,利用者認証機能を使用すると,Webサイトにアクセスした従業員の利用者IDも記録される。

VPNサーバにはパケットフィルタリングの機能及びあらかじめ設定したドメインへの通信を禁止する機能(以下,両機能を併せてVPN制御機能という)があるが,現在は使用していない。

〔Y社からの提案〕

Y社がX業務に利用するシステム又はサービスは表3に示す2案がある。X社から特段の要求がなければ,Y社は案1を採用する。 〔X社委員会における案1及び案2の検討〕

〔X社委員会における案1及び案2の検討〕

X社委員会は,案2では,案1のもつbできるので,案2の採否について議論した。X社委員会では,業務委託後の残留リスクを受容できると判断できた場合は,Y社に委託することにした。そこで,CISOは,業務委託に関わる範囲を対象としてY社の情報セキュリティ対策を確認し,X社委員会に報告するようS部長に指示した。

S部長は,G課長にY社の情報セキュリティ対策を確認して報告するよう指示した。S部長は,情報システム部に技術面での協力を依頼し,同部のH主任がG課長に協力することになった。

〔X社の情報セキュリティ要求事項と評価〕

G課長とH主任は,自社の情報セキュリティ管理規程を基に,X業務の外部への委託における情報セキュリティ要求事項(以下,X要求事項という)を取りまとめた。

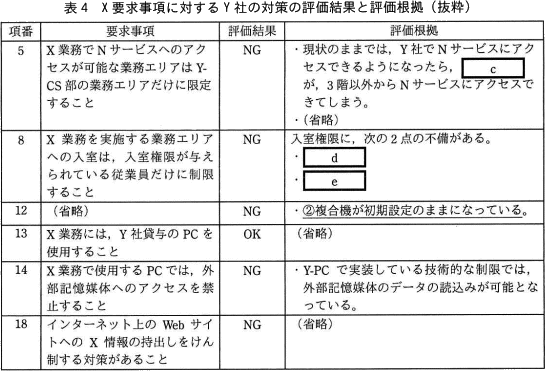

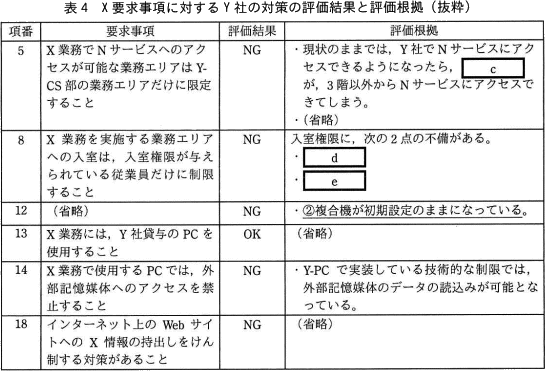

X社とY社間で秘密保持契約を締結した後,G課長は,Y社を訪問した。G課長はY社の承諾を得た上で,X要求事項を基に,Y-CS部従業員へのヒアリング及び設備状況の目視による確認などを行った。その際,T部長及びF課長に同行を依頼した。その後,表4のとおり評価結果と評価根拠をまとめてY社に事実確認を依頼したところ,"事実だ"との回答があった。評価結果は次のルールに従って記入した。 〔評価結果に対する対応案の検討〕

〔評価結果に対する対応案の検討〕

後日,G課長はT部長とF課長に,Y社と業務委託契約をしたいと伝え,その前提として,評価結果が"NG"の要求事項への対応を依頼した。Y社はG課長に③対応案を伝えた。G課長はH主任と相談の上,対応案をS部長に報告した。

S部長が表4及び対応案をX社委員会に報告したところ,Y社にX業務を委託することが承認され,無事に業務が開始された。X社はY社への業務委託によって業務の効率化を進めることができた。

X社は,携帯通信事業者から通信回線設備を借り受け,データ通信サービス及び通話サービス(以下,両サービスを併せてXサービスという)を提供している従業員数70名の企業である。X社には,法務部,サービスマーケティング部,情報システム部,利用者サポート部(以下,利用者サポート部をUS部という)などがある。X社では,最高情報セキュリティ責任者(CISO)を委員長とした情報セキュリティ委員会(以下,X社委員会という)を設置している。X社委員会では,情報セキュリティ管理規程の整備,情報セキュリティ対策の強化などが審議される。X社委員会の事務局長はUS部のS部長である。各部の部長は,X社委員会の委員及び自部における情報セキュリティ責任者を務め,自部の情報セキュリティに関わる実務を担当する情報セキュリティリーダーを選任している。US部の情報セキュリティリーダーはG課長である。

US部には,25名の従業員が所属している。主な業務は,Xサービスを利用している顧客,及びXサービスへの新規の申込みを検討している潜在顧客(以下,Xサービスを利用している顧客及び潜在顧客を併せてX顧客という)からの問合せへの対応業務(以下,X業務という)である。

〔US部が利用しているコールセンタ用サービスの概要〕

US部では,X業務を遂行するためにクラウドサービスプロバイダN社のSaaSのコールセンタ用サービス(以下,Nサービスという)を利用している。NサービスはISMS認証及びISMSクラウドセキュリティ認証を取得している。Nサービスには,会社から貸与されたPCのWebブラウザから,暗号化された通信プロトコルであるaを使ってアクセスする。Nサービスは,図1の基本機能及びセキュリテイ機能を提供している。

X社では,Nサービスのセキュリティ機能のうち手動実行機能は,管理者アカウントをもつUS部の特定の従業員だけが実行できる。X社利用分の監査ログは,X社の情報システム部が常時監視している。

US部では,業務効率化の一環として,2019年10月にX業務の3割を外部に委託し,残りの業務は継続してNサービスを利用しながらUS部内で遂行することにした。その委託先の第一候補がY社である。Y社を選んだ理由は,次の2点である。

- 他の候補と比較してサービス内容に遜色がなく,しかも低価格であること

- 秘密保持契約を締結した上で,業務委託に関わる範囲を対象とした,情報セキュリティ対策の評価に協力してくれること

〔Y社の概要〕

Y社は,次のコールセンタサービス(以下,Yサービスという)を提供する従業員数200名の企業である。

- 委託元に代わって顧客からの製品やサービスに関する様々な問合せや苦情などを受け付ける。

- 委託元の製品やサービスの評判を新聞,雑誌などのメディア,インターネット上のSNS,掲示板などを基に調査し,委託元に報告する。著作物を複製する場合は,著作権者の許諾を得て行う。

Y社はコールセンタシステム(以下,Yシステムという)を構築し,通常はそれを利用してYサービスを提供している。

Y社の組織の主な業務及び体制を表1に示す。

〔Y社の情報セキュリティ対策〕

Y社は,東京都内の7階建てビルの3~5階に入居しており,他の階には別の企業が入居している。ビルの出入りは誰でも可能であり,階段やエレベータを使用して,各階に移動できる。Y社の入退管理を図2に示す。

Y-CS部の管理職及び一般従業員は,5階の会議室で営業部の従業員と会議をすることが多いので,3階及び5階への入室権限が与えられている。

3~5階には,複合機が2台ずつ設置されており,コピー,プリント,スキャンの機能が使用できる。Y-CS部はスキャンの機能を使用して,新聞,雑誌などに紹介された委託元の製品やサービスに関する記事をPDF化し,委託元に報告している。スキャンしたPDFファイルは電子メール(以下,電子メールをメールという)にパスワードなしで添付されて,スキャンを実行した本人だけに送信される。PDFファイルの容量が大きい場合は,PDFファイルを添付する代わりにプリントサーバ内の共有フォルダに自動的に保存され,保存先のURLがメールの本文に記載されて送信される。その際,メールの送信者名,件名,本文及び添付ファイル名の命名規則などは,複合機の初期設定のまま使用している。そのため,誰がスキャンを実行しても,メールの送信者名などは同じになる。複合機のマニュアルはインターネットに掲載されている。

管理職にはデスクトップPC及びノートPCが,その他の従業員にはデスクトップPCが貸与されている。ノートPCは,社内会議での資料のプロジェクタによる投影,在宅での資料作成などに利用する。Y社が貸与しているPC(以下,Y-PCという)の仕様及び利用状況を表2に示す。

- 指定されたURLへのアクセスを許可又は禁止する機能(以下,プロキシ制御機能という)

- 利用者ID及びパスワードによる認証機能(以下,利用者認証機能という)

プロキシサーバのログ(以下,プロキシログという)はログサーバに転送され,3か月間保存される。プロキシログは,ネットワーク障害,不審な通信などの原因を調査する場合に利用する。プロキシログには,アクセス日時及びアクセス先IPアドレスが記録されるが,利用者認証機能を使用すると,Webサイトにアクセスした従業員の利用者IDも記録される。

VPNサーバにはパケットフィルタリングの機能及びあらかじめ設定したドメインへの通信を禁止する機能(以下,両機能を併せてVPN制御機能という)があるが,現在は使用していない。

〔Y社からの提案〕

Y社がX業務に利用するシステム又はサービスは表3に示す2案がある。X社から特段の要求がなければ,Y社は案1を採用する。

X社委員会は,案2では,案1のもつbできるので,案2の採否について議論した。X社委員会では,業務委託後の残留リスクを受容できると判断できた場合は,Y社に委託することにした。そこで,CISOは,業務委託に関わる範囲を対象としてY社の情報セキュリティ対策を確認し,X社委員会に報告するようS部長に指示した。

S部長は,G課長にY社の情報セキュリティ対策を確認して報告するよう指示した。S部長は,情報システム部に技術面での協力を依頼し,同部のH主任がG課長に協力することになった。

〔X社の情報セキュリティ要求事項と評価〕

G課長とH主任は,自社の情報セキュリティ管理規程を基に,X業務の外部への委託における情報セキュリティ要求事項(以下,X要求事項という)を取りまとめた。

X社とY社間で秘密保持契約を締結した後,G課長は,Y社を訪問した。G課長はY社の承諾を得た上で,X要求事項を基に,Y-CS部従業員へのヒアリング及び設備状況の目視による確認などを行った。その際,T部長及びF課長に同行を依頼した。その後,表4のとおり評価結果と評価根拠をまとめてY社に事実確認を依頼したところ,"事実だ"との回答があった。評価結果は次のルールに従って記入した。

- 要求事項を満たす場合:"OK"

- 要求事項を満たさない場合:"NG"

後日,G課長はT部長とF課長に,Y社と業務委託契約をしたいと伝え,その前提として,評価結果が"NG"の要求事項への対応を依頼した。Y社はG課長に③対応案を伝えた。G課長はH主任と相談の上,対応案をS部長に報告した。

S部長が表4及び対応案をX社委員会に報告したところ,Y社にX業務を委託することが承認され,無事に業務が開始された。X社はY社への業務委託によって業務の効率化を進めることができた。

広告

設問1

〔US部が利用しているコールセンタ用サービスの概要〕について,(1),(2)に答えよ。

(1) 本文中のaに入れる字句はどれか。解答群のうち,最も適切なものを選べ。

a に関する解答群

- DKIM

- DomainKeys

- HTTP over TLS

- IMAP over TLS

- POP3 over TLS

- SMTP over TLS

解答選択欄

- a:

- a=ウ

解説

この設問の解説はまだありません。(2) 本文中の下線①について,情報セキュリティ上のどのような効果が期待できるか。次の(ⅰ)~(ⅵ)のうち,期待できるものだけを全て挙げた組合せを,解答群の中から選べ。

- NDBのDBMSの脆弱性を修正し,インターネットからの不正なアクセスによる情報漏えいのリスクを低減する効果

- NDBを格納している記憶媒体が不正に持ち出された場合にX情報が読まれるリスクを低減する効果

- N社の従業員がNDBに不正にアクセスすることによってX情報が漏えいするリスクを低減する効果

- X情報へのアクセスが許可されたUS部の従業員がNDBを誤って操作することによってX情報を変更するリスクを低減する効果

- 攻撃者によってNDBに仕込まれたマルウェアを駆除する効果

- 攻撃者によってNDBに仕込まれたマルウェアを検知する効果

解答群

- (ⅰ),(ⅱ)

- (ⅰ),(ⅱ),(ⅲ)

- (ⅰ),(ⅴ)

- (ⅱ),(ⅲ)

- (ⅱ),(ⅳ)

- (ⅲ),(ⅳ)

- (ⅲ),(ⅵ)

- (ⅳ),(ⅴ)

- (ⅳ),(ⅴ),(ⅵ)

解答選択欄

- エ

解説

この設問の解説はまだありません。設問2

本文中のbに入れる字句はどれか。解答群のうち,最も適切なものを選べ。

b に関する解答群

- X業務に従事しないY-CS部の従業員によるX情報の不正な持出しリスクを低減

- X業務に従事するY-CS部の従業員によるX情報の不正な持出しリスクをN社に移転

- X業務に従事するY-CS部の従業員によるX情報の不正な持出しリスクを回避

- システム管理部の従業員によるX情報の不正な持出しリスクを回避

解答選択欄

- b:

- b=エ

解説

この設問の解説はまだありません。広告

設問3

〔X社の情報セキュリティ要求事項と評価〕について,(1)~(4)に答えよ。

(1) 表4中のcに入れる字句はどれか。解答群のうち,最も適切なものを選べ。

c に関する解答群

- F課長

- T部長

- X業務に従事するY-CS部の2名の一般従業員

- X業務に従事するY-CS部の2名の主任

- X業務に従事するY-CS部のパートタイマ

解答選択欄

- c:

- c=エ

解説

この設問の解説はまだありません。(2) 表4中のd,eに入れる評価根拠として適切なものを,解答群の中から選べ。

d,e に関する解答群

- Y-CS部の従業員が3階の業務エリアに入室できる。

- Y-CS部のパートタイマが5階の業務エリアに入室できる。

- 営業部の従業員が3階の業務エリアに入室できる。

- システム管理部の従業員が5階の業務エリアに入室できる。

- 退職者の一部が3階の業務エリアに入室できる。

- 元Y-CS部の従業員が,他部門に異動した後も,3階の業務エリアに入室できる。

解答選択欄

- d:

- e:

- d=オ

- e=カ

解説

この設問の解説はまだありません。(3) 表4中の下線②は,どのような情報セキュリティリスクが残留していると考えたものか。次の(ⅰ)~(ⅴ)のうち,残留している情報セキュリティリスクだけを全て挙げた組合せを,解答群の中から選べ。

- X業務に従事する従業員が,攻撃者からのメールを複合機からのものと信じてメールの本文中にあるURLをクリックし,フィッシングサイトに誘導される。

- X業務に従事する従業員が,攻撃者からのメールを複合機からのものと信じて添付ファイルを開き,マルウェア感染する。

- X業務の中で,複合機から送信されるメールが攻撃者宛に送信される。

- 攻撃者が,複合機から送信されるメールの本文及び添付ファイルを改ざんする。

- 攻撃者が,複合機から送信されるメールを盗聴する。

解答群

- (ⅰ),(ⅱ)

- (ⅰ),(ⅱ),(ⅲ)

- (ⅰ),(ⅲ),(ⅳ)

- (ⅱ),(ⅲ)

- (ⅱ),(ⅲ),(ⅳ)

- (ⅱ),(ⅳ),(ⅴ)

- (ⅲ),(ⅳ)

- (ⅲ),(ⅳ),(ⅴ)

- (ⅳ),(ⅴ)

解答選択欄

- ア

解説

この設問の解説はまだありません。(4) 表4中の項番14について,Y社が追加の対策をとり,要求事項を満たすことによってどのような情報セキュリティリスクが低減できるか。次の(ⅰ)~(ⅳ)のうち,適切なものだけを全て挙げた組合せを,解答群の中から選べ。

- Y-PC内のデータを外部記憶媒体に保存して持ち出される。

- Y-PC内のデータを複合機でプリントして持ち出される。

- Y社で許可していないアプリケーションソフトウェアが保存されているUSBメモリをY-PCに接続されて,Y-PCに当該ソフトウェアが導入される。

- マルウェア付きのファイルが保存されているUSBメモリをY-PCに接続されて,Y-PCがマルウェア感染する。

解答群

- (ⅰ)

- (ⅰ),(ⅱ),(ⅳ)

- (ⅰ),(ⅲ)

- (ⅰ),(ⅳ)

- (ⅱ)

- (ⅱ),(ⅲ)

- (ⅱ),(ⅲ),(ⅳ)

- (ⅲ)

- (ⅲ),(ⅳ)

- (ⅳ)

解答選択欄

- コ

解説

この設問の解説はまだありません。広告

設問4

〔評価結果に対する対応策の検討〕について,(1),(2)に答えよ。

(1) 本文中の下線③について,表4中の項番5の要求事項への有効な対応案はどれか。解答群のうち,最も有効なものを選べ。

解答群

- Nサービスのアクセス制御の設定機能でX社及びY社以外からのアクセスを禁止する。

- Nサービスの監査ログを監視し,3階の業務エリア以外からのアクセスを検知する。

- Nサービスの顧客情報の操作権限の設定機能で,X情報の閲覧だけ許可する。

- VPNサーバのVPN制御機能を使用して,ノートPCからNサービスへのアクセスを禁止する。

- Y-CS部の管理職は,Nサービスへのアクセスを禁止する。

- プロキシサーバのプロキシ制御機能を使用して,Nサービスへのアクセスを禁止する。

解答選択欄

- エ

解説

この設問の解説はまだありません。(2) 本文中の下線③について,表4中の項番18の要求事項への有効な対応案としてどのようなものがあるか。次の(ⅰ)~(ⅴ)のうち,有効なものだけを全て挙げた組合せを,解答群の中から選べ。

- Nサービスにログインできる従業員のデスクトップPCからWebブラウザを削除し,導入が必要な場合にだけ,システム管理部に申請する。

- Nサービスにログインできる従業員は,デスクトップPCは使用せずに,ノートPCだけを使用してX業務を実施する。

- Nサービスにログインできる従業員を対象に,プロキシサーバの利用者認証機能を使用し,プロキシログを監視する旨を通知する。

- デスクトップPCからはNサービスだけにアクセスすることを社内ルールに明記し,Nサービスにログインできる従業員を対象に,通知する。

- プロキシサーバのプロキシ制御機能を使用して,Nサービス以外へのアクセスを禁止する。

解答群

- (ⅰ)

- (ⅰ),(ⅴ)

- (ⅱ)

- (ⅱ),(ⅲ)

- (ⅱ),(ⅳ)

- (ⅲ)

- (ⅲ),(ⅳ)

- (ⅳ)

- (ⅳ),(ⅴ)

- (ⅴ)

解答選択欄

- カ

解説

この設問の解説はまだありません。広告