平成29年春期試験午後問題 問1

問1 情報セキュリティ

マルウェア感染への対応に関する次の記述を読んで,設問1~3に答えよ。

T社は従業員数200名の建築資材商社であり,本社と二つの営業所の3拠点がある。このうち,Q営業所には,業務用PC(以下,PCという)30台と,NAS1台がある。

PCは本社の情報システム課が管理しており,PCにインストールされているウイルス対策ソフトは定義ファイルを自動的に更新するように設定されている。

NASは,Q営業所の営業課と総務課が共用しており,課ごとにデータを共有しているフォルダ(以下,共有フォルダという)と,各個人に割り当てられたフォルダ(以下,個人フォルダという)がある。個人フォルダの利用方法についての明確な取決めはないが,PCのデータの一部を個人フォルダに複製して利用している者が多い。

Q営業所と本社はVPNで接続されており,営業所員は本社にある業務サーバ及びメールサーバにPCからアクセスして,受発注や出荷などの業務を行っている。

なお,本社には本社の従業員が利用できるファイルサーバが設置されているが,ディスクの容量に制約があり,各営業所からは利用できない。

T社には,本社の各部及び各課の責任者,並びに各営業所長をメンバーとする情報セキュリティ委員会が設置されており,総務担当役員が最高情報セキュリティ責任者(以下,CISOという)に任命されている。また,情報セキュリティインシデント(以下,インシデントという)対応については,インシデント対応責任者として本社の情報システム課長が任命されている。さらに,本社と各営業所では,情報セキュリティ責任者と情報セキュリティリーダーがそれぞれ任命されている。Q営業所の情報セキュリティ責任者はK所長,情報セキュリティリーダーは,総務課のA課長である。

〔マルウェア感染〕

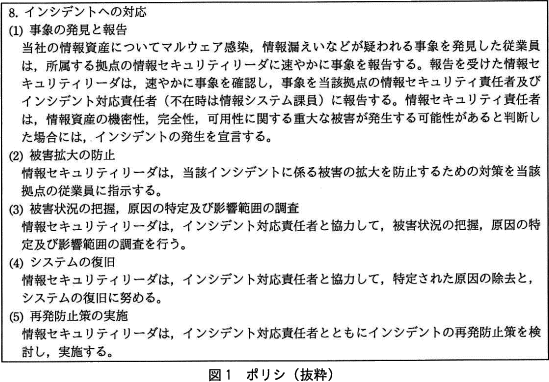

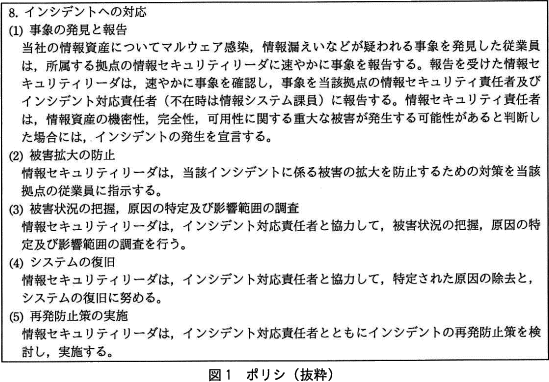

ある土曜日の午前10時過ぎ,自宅にいたA課長は,営業課のBさんからの電話を受けた。休日出勤していたBさんによると,BさんのPC(以下,B-PCという)を起動して電子メール(以下,メールという)を確認するうちに,取引先からの出荷通知メールだと思ったメールの添付ファイルをクリックしたという。ところが,その後,画面に見慣れないメッセージが表示され,B-PCの中のファイルや,Bさんの個人フォルダ内のファイルの拡張子が変更されてしまい,普段利用しているソフトウェアで開くことができなくなったという。これらのファイルには,Bさんが手掛けている重要プロジェクトに関する,顧客から送付された図面,関連社内資料,建築現場を撮影した静止画データなどが含まれていた。そこで,Bさんは図1に示すT社の情報セキュリティポリシー(以下,ポリシーという)に従ってA課長に連絡したとのことであった。

A課長は,B-PCにそれ以上触らずそのままにしておくようBさんに伝え,取り急ぎ出社することにした。 A課長がQ営業所に到着してB-PCを確認したところ,画面にはファイルを復元するための金銭を要求するメッセージと,支払の手順が表示されていた。A謀長は,B-PCがマルウェアに感染したと判断し,K所長に連絡して,状況を報告した。この報告を受けたK所長は,インシデントの発生を宣言した。また,Bさんは,A課長の指示に従ってB-PCとNASからLANケーブルを抜いた。

A課長がQ営業所に到着してB-PCを確認したところ,画面にはファイルを復元するための金銭を要求するメッセージと,支払の手順が表示されていた。A謀長は,B-PCがマルウェアに感染したと判断し,K所長に連絡して,状況を報告した。この報告を受けたK所長は,インシデントの発生を宣言した。また,Bさんは,A課長の指示に従ってB-PCとNASからLANケーブルを抜いた。

さらに,A課長がBさんに,他に連絡した先があるかを尋ねたところ,A課長以外にはまだ連絡していないとのことであった。そこで,A課長はインシデント対応責任者である情報システム課長に連絡したところ,情報システム課で情報セキュリティを主に担当しているS係長に対応させると言われた。そこで,A課長はS係長に連絡し,現在の状況を説明した。

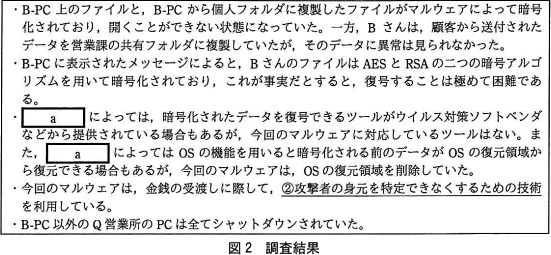

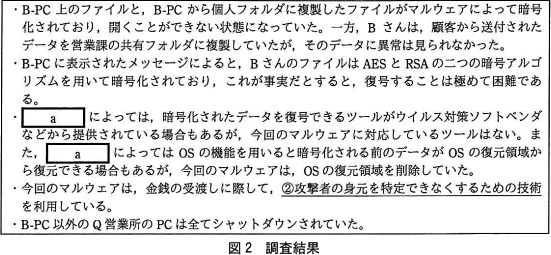

S係長によると,状況から見てaと呼ばれる種類のマルウェアに感染した可能性が高く,①この種類のマルウェアがもつ二つの特徴が現れているとのことであった。A課長はS係長に,今後の対応への協力と当該マルウェアに関する情報収集を依頼し,S係長は了承した。その後,A課長が状況の調査を更に進めていたところ,昼過ぎにK所長がQ営業所に到着したので,A課長はその時点までの調査結果をK所長に説明した。調査結果を図2に示す。 〔感染後の対応〕

〔感染後の対応〕

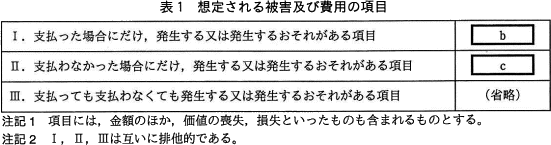

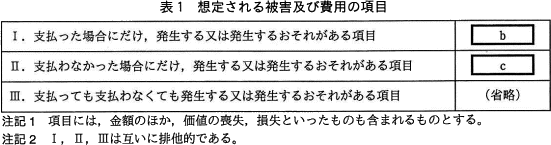

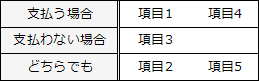

K所長とA課長は,金銭の支払に応じるべきか否かはQ営業所だけで判断できることではないが,それぞれの場合に想定される被害及び費用の項目は一応把握しておきたいと考えた。そこで,"支払った場合にはデータを確実に復元できるが,支払わなかった場合にはデータを復元できない可能性が高い"という前提の下で想定される被害及び費用の項目を,表1のI~Ⅲに分けてリストアップした。 折よく,当該マルウェアに関する情報収集を行っていたS係長から,他社での対応事例の報告があった。これを受け,K所長とA課長は,表1作成時の前提を置かずに③対応について検討することにし,その結果を情報セキュリティ委員会に報告してCISOの判断を仰ぐことにした。

折よく,当該マルウェアに関する情報収集を行っていたS係長から,他社での対応事例の報告があった。これを受け,K所長とA課長は,表1作成時の前提を置かずに③対応について検討することにし,その結果を情報セキュリティ委員会に報告してCISOの判断を仰ぐことにした。

夕方になって,本社で調査を行っていたS係長からA課長に連絡があり,今朝のマルウェア感染以降,Q営業所のネットワークから本社や外部への不審な通信は行われていないことが分かった。また,業務で利用している本社のサーバにも特に異常は見られなかったという。

これまでの調査から,被害はB-PC及びBさんの個人フォルダ内のファイルだけであったとA課長は判断し,Bさん用の新たなPCを準備するようS係長に依頼した。

翌日の日曜日の朝,ウイルス対策ソフトの開発元から新たな定義ファイルが提供され,B-PCが感染していたマルウェアの検知と駆除が可能になった。そこで,その日の午後にT社の全てのPC,サーバ及びQ営業所のNASに対してマルウエアのスキャンを行ったところ,B-PC以外にマルウェアに感染していたものはなかった。また,暗号化されていたNAS上のデータに関しては,NASのデータのバックアップは実施されていなかったものの,NASの復元領域から一部を復元できることが判明し,業務への影響はある程度抑えることができた。

〔対策の見直し〕

今回のインシデントを受けて,T社の情報セキュリティ委員会が開催された。A課長は,CISOから,今回のインシデントに関する問題点は何かと尋ねられた。A課長は,④データの取扱い及びバックアップに関するルールの内容が不十分であったことが問題点であったと回答し,次のことを提案した。

T社は従業員数200名の建築資材商社であり,本社と二つの営業所の3拠点がある。このうち,Q営業所には,業務用PC(以下,PCという)30台と,NAS1台がある。

PCは本社の情報システム課が管理しており,PCにインストールされているウイルス対策ソフトは定義ファイルを自動的に更新するように設定されている。

NASは,Q営業所の営業課と総務課が共用しており,課ごとにデータを共有しているフォルダ(以下,共有フォルダという)と,各個人に割り当てられたフォルダ(以下,個人フォルダという)がある。個人フォルダの利用方法についての明確な取決めはないが,PCのデータの一部を個人フォルダに複製して利用している者が多い。

Q営業所と本社はVPNで接続されており,営業所員は本社にある業務サーバ及びメールサーバにPCからアクセスして,受発注や出荷などの業務を行っている。

なお,本社には本社の従業員が利用できるファイルサーバが設置されているが,ディスクの容量に制約があり,各営業所からは利用できない。

T社には,本社の各部及び各課の責任者,並びに各営業所長をメンバーとする情報セキュリティ委員会が設置されており,総務担当役員が最高情報セキュリティ責任者(以下,CISOという)に任命されている。また,情報セキュリティインシデント(以下,インシデントという)対応については,インシデント対応責任者として本社の情報システム課長が任命されている。さらに,本社と各営業所では,情報セキュリティ責任者と情報セキュリティリーダーがそれぞれ任命されている。Q営業所の情報セキュリティ責任者はK所長,情報セキュリティリーダーは,総務課のA課長である。

〔マルウェア感染〕

ある土曜日の午前10時過ぎ,自宅にいたA課長は,営業課のBさんからの電話を受けた。休日出勤していたBさんによると,BさんのPC(以下,B-PCという)を起動して電子メール(以下,メールという)を確認するうちに,取引先からの出荷通知メールだと思ったメールの添付ファイルをクリックしたという。ところが,その後,画面に見慣れないメッセージが表示され,B-PCの中のファイルや,Bさんの個人フォルダ内のファイルの拡張子が変更されてしまい,普段利用しているソフトウェアで開くことができなくなったという。これらのファイルには,Bさんが手掛けている重要プロジェクトに関する,顧客から送付された図面,関連社内資料,建築現場を撮影した静止画データなどが含まれていた。そこで,Bさんは図1に示すT社の情報セキュリティポリシー(以下,ポリシーという)に従ってA課長に連絡したとのことであった。

A課長は,B-PCにそれ以上触らずそのままにしておくようBさんに伝え,取り急ぎ出社することにした。

さらに,A課長がBさんに,他に連絡した先があるかを尋ねたところ,A課長以外にはまだ連絡していないとのことであった。そこで,A課長はインシデント対応責任者である情報システム課長に連絡したところ,情報システム課で情報セキュリティを主に担当しているS係長に対応させると言われた。そこで,A課長はS係長に連絡し,現在の状況を説明した。

S係長によると,状況から見てaと呼ばれる種類のマルウェアに感染した可能性が高く,①この種類のマルウェアがもつ二つの特徴が現れているとのことであった。A課長はS係長に,今後の対応への協力と当該マルウェアに関する情報収集を依頼し,S係長は了承した。その後,A課長が状況の調査を更に進めていたところ,昼過ぎにK所長がQ営業所に到着したので,A課長はその時点までの調査結果をK所長に説明した。調査結果を図2に示す。

K所長とA課長は,金銭の支払に応じるべきか否かはQ営業所だけで判断できることではないが,それぞれの場合に想定される被害及び費用の項目は一応把握しておきたいと考えた。そこで,"支払った場合にはデータを確実に復元できるが,支払わなかった場合にはデータを復元できない可能性が高い"という前提の下で想定される被害及び費用の項目を,表1のI~Ⅲに分けてリストアップした。

夕方になって,本社で調査を行っていたS係長からA課長に連絡があり,今朝のマルウェア感染以降,Q営業所のネットワークから本社や外部への不審な通信は行われていないことが分かった。また,業務で利用している本社のサーバにも特に異常は見られなかったという。

これまでの調査から,被害はB-PC及びBさんの個人フォルダ内のファイルだけであったとA課長は判断し,Bさん用の新たなPCを準備するようS係長に依頼した。

翌日の日曜日の朝,ウイルス対策ソフトの開発元から新たな定義ファイルが提供され,B-PCが感染していたマルウェアの検知と駆除が可能になった。そこで,その日の午後にT社の全てのPC,サーバ及びQ営業所のNASに対してマルウエアのスキャンを行ったところ,B-PC以外にマルウェアに感染していたものはなかった。また,暗号化されていたNAS上のデータに関しては,NASのデータのバックアップは実施されていなかったものの,NASの復元領域から一部を復元できることが判明し,業務への影響はある程度抑えることができた。

〔対策の見直し〕

今回のインシデントを受けて,T社の情報セキュリティ委員会が開催された。A課長は,CISOから,今回のインシデントに関する問題点は何かと尋ねられた。A課長は,④データの取扱い及びバックアップに関するルールの内容が不十分であったことが問題点であったと回答し,次のことを提案した。

- データの取扱い及びバックアップに関するルールを全面的に見直し,全社的なルールを定めること

- 本社のファイルサーバの容量拡大を早急に実施し,全社共通の利用ルールを定め,それに基づいて各営業所からも利用できるようにすること

- 営業所でのNASの利用は半年以内に廃止すること

- NASの利用を暫定的に継続する間は,営業所では⑤今回の種類のマルウェアに感染することによってファイルが暗号化されてしまうという被害に備えたバックアップを実施し,あわせて⑥バックアップ対象のデータの可用性確保のための対策を検討すること

広告

設問1

〔マルウェア感染〕について,(1)~(3)に答えよ。

(1) 本文中及び図2中のaに入れる字句はどれか。解答群のうち,最も適切なものを選べ。

a に関する解答群

- アドウェア

- キーロガー

- ダウンローダ

- ドロッパ

- ランサムウェア

- ルートキット

- ワーム

解答選択欄

- a:

- a=オ

解説

ランサムウェア(Ransomware)は、他人のコンピュータのデータを勝手に暗号化するなどして正常にデータにアクセスできないようにし、元に戻すための復元プログラムを買うように迫るコンピュータウィルスです。

したがって「オ」が正解です。

- アドウェアは、ユーザの使用中に広告を表示するソフトウェアの総称です。

- キーロガーは、PCへのキーボードやマウス入力を逐一監視し、それを記録するソフトウェアまたはハードウェアです。

- ダウンローダは、インターネット上から不正プログラムや不正機械語コードをダウンロードするプログラムです。

- ドロッパは、トロイの木馬の一種で、内部にもっているウイルスデータを侵入先のPCに秘密裏に書込むマルウェアです。

- 正しい。

- ルートキットは、攻撃者が不正侵入してOSなどに不正に組み込んだものを隠ぺいする機能をまとめたツールです。

- ワームは、自身の複製をネットワークや電子メールに送り込み、他のコンピュータへの拡散動作を繰り返す性質を持つマルウェアです。

(2) 本文中の下線①について,この種類のマルウェアの特徴を,次の(ⅰ)~(ⅶ)の中から二つ挙げた組合せはどれか。解答群のうち,最も適切なものを選ベ。

- OSやアプリケーションソフトウェアの脆弱性が悪用されて感染することが多い点

- Webページを閲覧するだけで感染することがある点

- 感染経路が暗号化された通信に限定される点

- 感染後,組織内部のデータを収集した上でひそかに外部にデータを送信することが多い点

- 端末がロックされたり,ファイルが暗号化されたりすることによって端末やファイルの可用性が失われる点

- マルウェア対策ソフトが導入されていれば感染しない点

- マルウェアに感染したPCの利用者やサーバの管理者に対して脅迫を行う点

解答群

- (ⅰ),(ⅱ)

- (ⅰ),(ⅲ)

- (ⅰ),(ⅴ)

- (ⅱ),(ⅲ)

- (ⅱ),(ⅳ)

- (ⅲ),(ⅴ)

- (ⅲ),(ⅶ)

- (ⅳ),(ⅵ)

- (ⅴ),(ⅵ)

- (ⅴ),(ⅶ)

解答選択欄

- コ

解説

- 誤り。マルウェア全般に言えることなので、ランサムウェアに限った特徴とは言えません。

- 誤り。ドライブバイダウンロードを使用するマルウェア全般に言えることなので、ランサムウェアに限った特徴とは言えません。

- 誤り。ランサムウェアは、暗号化されていない通信経路を使用した通信や、メールの添付ファイルを開くことでも感染します。

- 誤り。ランサムウェアの主目的は情報の窃取ではありません。

- 正しい。感染により端末やファイルに対するほぼ全てのアクセスができなくなることが特徴的な動作です。

- 誤り。ランサムウェアに限らず、対策ソフトを導入していても亜種や未知のウイルスに対しては感染する恐れがあります。

- 正しい。身代金や罰金などの金銭の支払いを要求することが特徴的な動作です。

(3) 図2中の下線②について,当てはまる技術だけを挙げた組合せを,解答群の中から選べ。

解答群

- Bitcoin,SSL-VPN,Tor

- Bitcoin,Tor

- Bitcoin,ゼロデイ攻撃

- Bitcoin,ポストペイ式電子マネー

- SSL-VPN,Tor

- SSL-VPN,ゼロデイ攻撃

- SSL-VPN,バックドア,ポストペイ式電子マネー

- Tor,バックドア,ポストペイ式電子マネー

- ゼロデイ攻撃,バックドア

- ゼロデイ攻撃,バックドア,ポストペイ式電子マネー

解答選択欄

- イ

解説

選択肢にある6つの技術と、設問の事例における身元の秘匿化の関連について説明します。- Bitcoin

- Bitcoinは仮想通貨の1つです。仮想通貨には、取引当事者の匿名性が高いという特徴がありますが、この特徴を犯罪行為に悪用するケースが多くなっています。ランサムウェアでも、攻撃者の身元特定を困難にする目的で、金銭の受け渡しにBitcoinをはじめとする仮想通貨や電子マネー・電子ギフトカードが用いられます。

- SSL-VPN

- SSL/TLSの暗号化機能を使用してVPNを構築する技術です。SSLではサーバ認証が必須なので、受渡しの際にアクセスさせるサーバを秘匿できないため誤りです。

- Tor(The Onion Router)

- インターネット上の公開プロキシサーバ(Torサーバ)を多段経由させ、ノード毎に暗号化を積み重ねることによって匿名性を高める仕組みです。設問の事例ではウイルスメールの送信元を秘匿するためにTorネットワークが使われた可能性があります。

- ゼロデイ攻撃

- あるOSやソフトウェアに脆弱性が存在することが判明し、ソフトウェアの修正プログラムがベンダーから提供されるより前に、その脆弱性を悪用して行われる攻撃のことです。攻撃元の秘匿化とは無関係です。

- バックドア

- 一度不正侵入に成功したコンピュータやネットワークに容易に再侵入できるように設けられた侵入口のことを指します。バックドアは別のマルウェアへの感染や遠隔操作を目的として設置されるので、攻撃元の秘匿化とは無関係です。

- ポストペイ式電子マネー

- クレジットカードのようにチャージが不要で、決済した分だけ銀行口座から引き落とされる後払い方式の電子マネーです。ランサムウェアにおいてはプリペイド方式の電子マネーが支払い方法に利用されることがあります。しかし、ポストペイ方式では攻撃者に対して送金できないため誤りです。

広告

設問2

〔感染後の対応〕について,(1),(2)に答えよ。

(1) 表1中のb,cに入れる字句を,解答群の中から選べ。ここで,次の[項目1]~[項目5]は,解答群の[項目1]~[項目5]と対応するものとする。

[項目1] 攻撃者から要求されている金額

[項目2] 再発防止に要する金額

[項目3] 自力でのデータ復元の試みに要する金額

[項目4] 犯罪を助長したという事実に起因する企業価値の損失

[項目5] マルウェアに感染したという事実に起因する企業価値の損失

[項目1] 攻撃者から要求されている金額

[項目2] 再発防止に要する金額

[項目3] 自力でのデータ復元の試みに要する金額

[項目4] 犯罪を助長したという事実に起因する企業価値の損失

[項目5] マルウェアに感染したという事実に起因する企業価値の損失

b,c に関する解答群

- [項目1],[項目2]

- [項目1],[項目2],[項目3]

- [項目1],[項目2],[項目4]

- [項目1],[項目3]

- [項目1],[項目4]

- [項目2],[項目4]

- [項目2],[項目5]

- [項目3]

- [項目4]

- [項目5]

解答選択欄

- b:

- c:

- b=オ

- c=ク

解説

要求金額を支払えばデータを確実に復旧できるが、支払わない場合はデータ復元できないという前提に基づいて、項目1~5を「支払いにより発生」「支払わないことにより発生」「支払いに係らず発生」に分類します。- 項目1

- 支払いに応じれば損失が発生しますが、支払わなければ発生しません。

- 項目2

- どちらの場合でも再発防止策を講じる必要があるため、必ず生じる費用です。

- 項目3

- 要求金額を支払えばデータが復旧するため費用が生じませんが、支払わなければ復元費用が生じます。

- 項目4

- 金銭の支払いに応じれば犯罪行為に貢献してしまうことになります。したがって支払った場合にだけ生じる損失です。

- 項目5

- 感染した事実は変わらないので、どちらの場合でも生じる損失です。

(2) 本文中の下線③について,支払に応じるべきではないと情報セキュリティ委員会で報告するとしたら,その理由は何か。次の(ⅰ)~(ⅳ)のうち,適切なものだけを全て挙げた組合せを,解答群の中から選べ。

- 金銭を支払うことによって,自社への更なる攻撃につながり得るから

- 金銭を支払っても,ファイルを復号できる保証がないから

- 外部業者にデジタルフォレンジックスを依頼すれば,暗号化されたデータを確実に復号できるから

- 表1において,ⅠとⅡを比較した結果,Ⅰの方が,被害及び費用が小さいから

解答群

- (ⅰ),(ⅱ)

- (ⅰ),(ⅱ),(ⅲ)

- (ⅰ),(ⅱ),(ⅳ)

- (ⅰ),(ⅲ)

- (ⅰ),(ⅲ),(ⅳ)

- (ⅰ),(ⅳ)

- (ⅱ),(ⅲ)

- (ⅲ),(ⅳ)

- (ⅱ),(ⅳ)

- (ⅲ),(ⅳ)

解答選択欄

- ア

解説

- 正しい。支払いに応じることで標的リストなどに登録され、さらなる攻撃を受ける危険性が高まります。

- 正しい。悪意のあるものによって仕掛けたまるマルウェアなので、支払いに応じてもデータを復元できる保証はありません。

- 誤り。デジタルフォレンジックスは証拠となるデータを保全する手続きであり、データの復元をすることはできません。

- 誤り。本文中に「表1作成時の前提を置かずに対応について検討する」とあります。表1は「支払いに応じれば必ずデータが復元できる」という前提に基づいて作成されたものなので、対応策の根拠として挙げるべきではありません。

広告

設問3

〔対策の見直し〕について,(1)~(3)に答えよ。

(1) 本文中の下線④の直接的な結果として,何が起きたか。解答群の中から二つ選ベ。

解答群

- B-PCのOSの復元領域が削除されたこと

- T社の業務サーバ及びメールサーバがVPNで営業所と接続され,受発注や出荷などのデータが送受信されたこと

- Q営業所でNASのデータのバックアップが実施されなかったこと

- 業務で利用するデータについて,何をNASに保存するか,PCに保存するかが人によってまちまちだったこと

解答選択欄

- ウ

- エ

解説

下線部④には「データの取扱い及びバックアップに関するルールの内容が不十分であったこと」と記述されているので、これに起因する問題を選択します。- 誤り。たとえバックアップを実施していたとしても、マルウェア感染によって復元領域が削除されてしまうのは避けられません。

- 誤り。マルウェア感染以降、Q営業所のネットワークから本社や外部への不審な通信は行われていません。

- 正しい。設問の例ではNASの復元領域に格納されていた一部のファイルが復元されましたが、もしバックアップが実施されていればNAS上の全てのファイルを復元できたはずです。すなわちバックアップが実施されていなかったことによるファイル損失があったといえます。

- 正しい。重要データの定義とその取扱いルールが定まっていなかったため、Bさんは「顧客から送付されたデータ」についてはNAS上の共有フォルダに複製する一方、その他の重要ファイルは個人用PCまたは個人用フォルダへの保存しているだけでした。重要ファイルは課の共有フォルダに複製するなどのルールがあれば、重要ファイルの損失を避けられたはずです。

(2) 本文中の下線⑤について,次の(ⅰ)~(ⅳ)のうち,効果があるものだけを全て挙げた組合せを,解答群の中から選べ。

- NAS上の特に重要なフォルダについては,定期的にBD-Rにデータを複製し,BD-Rは鍵が掛かるキャビネットに保管する。

- NASに定期的に別途ハードディスクドライブを追加接続してデータをアーカイブし,終了後にハードディスクドライブを取り外して保管する。

- NASにハードディスクドライブを増設し,RAID5構成にすることによってデータ自体の冗長性を向上させる。

- NASにハードディスクドライブを増設して,増設したハードディスクドライブにデータを常時レプリケーションするようにする。

解答群

- (ⅰ)

- (ⅰ),(ⅱ)

- (ⅰ),(ⅱ),(ⅳ)

- (ⅰ),(ⅲ)

- (ⅰ),(ⅲ),(ⅳ)

- (ⅱ)

- (ⅱ),(ⅳ)

- (ⅲ)

- (ⅲ),(ⅳ)

- (ⅳ)

解答選択欄

- イ

解説

ファイルが暗号化された場合に、その影響がバックアップに及ばない方法を選択する必要があります。またバックアップ媒体の安全な保管についても考慮しなければなりません。- 正しい。定期的なバックアップ及びバックアップ媒体の安全な保管が実施されるため適切です。

- 正しい。定期的なバックアップ及びバックアップ媒体の安全な保管が実施されるため適切です。

- 誤り。RAIDは複数のディスクを組み合わせて1組のディスクシステムを構成する技術です。ファイルの暗号化の影響はRAIDを構成する全てのディスクに及ぶためバックアップの意味を為しません。

- 誤り。常に同期させる方式では、バックアップとなるべき増設ハードディスク側にも暗号化されたファイルが複製されてしまいます。また常時接続ではマルウェアの被害が増設ハードディスクに及ぶ危険性もあります。

(3) 本文中の下線⑥について,次の(ⅰ)~(ⅳ)のうち,効果があるものだけを全て挙げた組合せを,解答群の中から選べ。

- バックアップした媒体からデータが正しく復元できるかテストする。

- バックアップした媒体を二つ作成し,一つは営業所に,もう一つは別の安全な場所に保管する。

- バックアップした媒体を再び読み出せないようにしてから廃棄する。

- バックアップする際にデータに暗号化を施す。

解答群

- (ⅰ)

- (ⅰ),(ⅱ)

- (ⅰ),(ⅱ),(ⅲ)

- (ⅰ),(ⅳ)

- (ⅱ)

- (ⅱ),(ⅲ)

- (ⅱ),(ⅲ),(ⅳ)

- (ⅱ),(ⅳ)

- (ⅲ)

- (ⅲ),(ⅳ)

解答選択欄

- イ

解説

可用性(Availability)とは、情報セキュリティマネジメントの要素で「障害が発生しても安定したサービスを提供でき、ユーザが必要な時にシステムを利用可能である度合い」です。つまりバックアップ対象データが利用できない事態を防止するための施策が該当します。- 正しい。バックアップからの復元を確認することで、いざ必要になったときに利用できない事態を防止できます。またテストを行うことで、障害時の停止時間の短縮に繋がります。

- 正しい。大規模な自然災害などに備えて、バックアップを安全な場所にも保管することは可用性の向上に寄与します。

- 誤り。機密性には効果がありますが、可用性には寄与しません。

- 誤り。機密性には効果がありますが、可用性には寄与しません。

広告