平成30年春期試験午後問題 問3

問3 情報セキュリティ

企業統合における情報セキュリティガバナンスに関する次の記述を読んで,設問1~3に答えよ。

X社は,本社の他に20か所の地方営業所(以下,営業所という)を有する,法人向けオフィス機器などの販売代理店業を営む非上場会社で,従業員数は320名である。従業員のうち営業に従事する者(以下,営業員という)は200名である。X社は,旧X社が同業で業績が低迷していた旧Y社を,販路拡大のために,2016年4月1日に吸収合併してできた。

X社の社長は,合併直後,株式の上場,取引先からの信頼の維持・向上及び事業継続性の向上のために,全社的な業務の効率化,コーポレートガバナンスの強化及び社内の情報システムの計画的な統合を図ることを社長方針として周知した。社長方針を実行に移すために,社長直下に経営企画室を設置し,ITに詳しいC氏を室長に任命した。コーポレートガバナンスの強化の一環として,情報セキュリティガバナンスを整備するために,社長を委員長,経営企画室を事務局とし,各部室長を委員とする情報セキュリティ委員会(以下,委員会という)を設置した。また,経営企画室の職務分掌には,全社的な情報システムの企画及び運用を含めた。A部長が率いる営業統括部では,全社的な営業戦略の策定及び営業管理を行っている。営業統括部には管理課がある。管理課のB課長は,委員会の指示の下,営業部門全体の情報セキュリティに関わる実務を担当する情報セキュリティリーダーである。

営業所数は,旧X社が15,旧Y社が10であったが,合併後,統廃合によって旧X社が14,旧Y社が6の計20となった。合併時点で,旧Y社からの事業の承継に伴い提供された顧客データを含め,X社の顧客データベースに登録されている顧客企業の購買担当者数は2,800名となった。

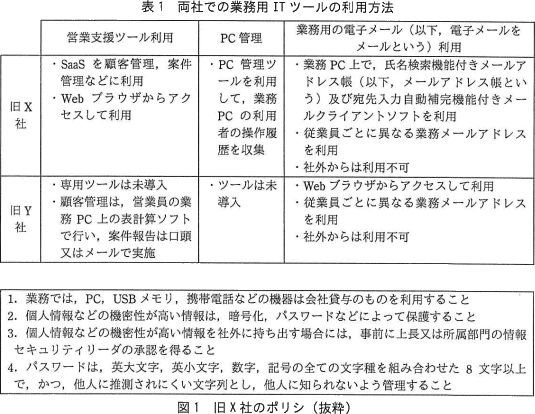

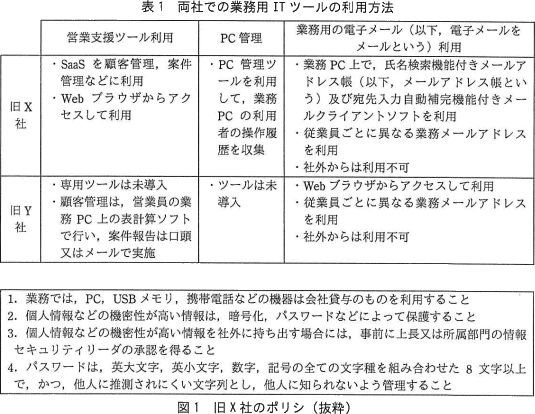

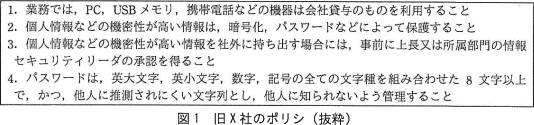

X社では,全ての営業所にLAN環境が整備されている。各営業所の従業員は,会社貸与のデスクトップPC(以下,業務PCという)をLAN環境に接続して使用している。本社と各営業所のLANの間は,WAN回線で結ばれ,本社においてインターネットに接続している。旧X社及び旧Y社(以下,両社という)での業務用ITツールの利用方法を表1に,2016年3月末時点での旧X社の情報セキュリティポリシー(以下,情報セキュリティポリシーをポリシーという)を図1に示す。 ポリシーは旧X社だけが整備していた。旧X社のポリシーを旧Y社の営業所へ適用する時期については,経営企画室が検討し,委員会に諮ることにした。そこで,C室長は,情報資産の特定及びリスクアセスメントを2016年5月中旬から開始し,現状の情報資産の取扱状況及び情報セキュリティ対策を調査したところ,同年6月中旬に,旧X社と比べて旧Y社の営業所での情報資産の取扱いがずさんなことが明らかになった。

ポリシーは旧X社だけが整備していた。旧X社のポリシーを旧Y社の営業所へ適用する時期については,経営企画室が検討し,委員会に諮ることにした。そこで,C室長は,情報資産の特定及びリスクアセスメントを2016年5月中旬から開始し,現状の情報資産の取扱状況及び情報セキュリティ対策を調査したところ,同年6月中旬に,旧X社と比べて旧Y社の営業所での情報資産の取扱いがずさんなことが明らかになった。

〔情報システムの利用の変化〕

X社では,旧X社で導入済みの営業支援ツールの利用を2016年7月から全社的に開始した。同年8月からは,業務用のメール利用も旧X社で導入済みの方法に全社で統一し,メールの添付ファイルのサイズを5Mバイト以下とする設定にした。同時に,毎年,社外への送信メールを監査することにし,監査証跡として1年間分の送信メールを残すために,メールアーカイブサーバをメールサーバとは別に設置した。

経営企画室が,2016年9月に合併後の従業員満足度及び旧X社のポリシーの全社適用についての社内アンケートを行った。その結果,旧Y社の営業員から,不慣れな業務用ITツールの利用による勤務時間の増加に対する不満,及び旧X社のポリシーを全社に適用する方針についての反発が多いことが分かった。そこで,旧X社のポリシーの適用は,旧Y社の営業所では,条文によって時期を分け,2016年10月から1年掛けて段階的に行う方針を委員会で決定した。

段階的なポリシーの適用を進めていたところ,2015年に改正された個人情報の保護に関する法律の全面施行日を2017年5月30日とする政令が,2016年12月20日に閣議決定された。X社が取り扱う個人情報は,合併以降2016年12月20日まで3,800件を超えることはなかったが,①改正法の全面施行日以降は,X社も,個人情報取扱事業者に該当することになる。そこで,委員会では方針を変更し,2017年1月10日に,旧X社のポリシーを2017年4月1日から全社適用することにした。社長から経営企画室及び管理課(以下,両課室という)に対して,旧X社のポリシーの全社適用と社長方針の具体的推進を行うよう指示があった。特に,社会的責任にも配慮したコーポレートガバナンスと,それを支えるメカニズムであるaの仕組みを,情報セキュリティの観点から,社内に構築・運用するよう指示があった。そこで,両課室は,次の検討を開始した。

両課室は,PC管理ツール及びセキュアUSBメモリ(以下,2対策という)を旧X社のポリシーの全社適用と同時に全社導入することを,2017年1月中旬に全従業員に通知した。PC管理ツールには,USBデバイス管理機能が含まれている。通知後,旧Y社の営業員から反対意見が管理課に寄せられたので,C室長は旧Y社の情報資産の取扱いにおけるリスクを旧Y社の営業員に説明した。B課長とC室長は,旧X社のポリシーの適用及び2対策の導入について,効果,業務への影響,現場の意見を確認するために,旧Y社の営業所1か所で試行導入することを検討した。B課長とC室長の検討の結果,反対意見が多く,情報資産の取扱いが最もずさんで,試行導入後の業務への影響が大きそうな北関東営業所で試行することを委員会に諮り,了承された。北関東営業所の概要を図2に示す。 〔メールの誤送信〕

〔メールの誤送信〕

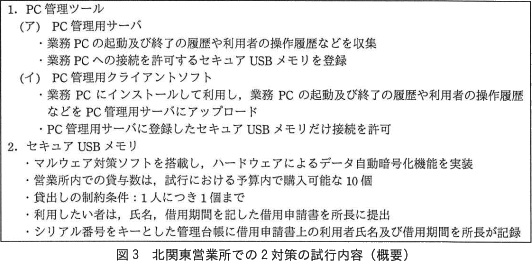

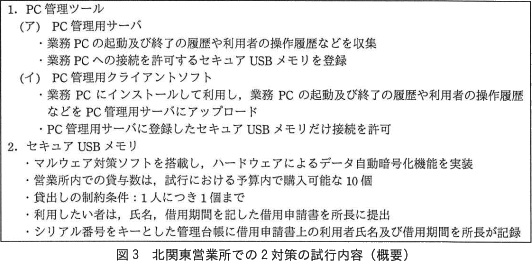

北関東営業所での2対策の試行内容の概要は,図3のとおりである。2017年3月6日から,北関東営業所で旧X社のポリシーの全面適用及び2対策の試行を開始した。 2017年3月17日正午,北関東営業所の営業員のEさんの担当顧客M氏が,Eさんから,無題かつ本文なしであるが添付ファイル付きのメールを受信した。M氏は不審に思い,同日午後2時,その旨を営業所にいたD所長に電話で伝えた。その直後,D所長からM氏の電話内容を聞いたEさんは,誤送信をM氏に謝罪し,そのメールの削除を依頼した。そのメールには,社外秘文書ファイルが添付されていたが,そのファイルは旧X社のポリシーに則してbしてあった。そのため,M氏はファイルを開こうとしたが開くことができず,内容の確認ができなかったので,情報漏えいという重大な事故には至らなかった。D所長はこの件についてB課長に報告をした。B課長は,念のために,試行開始後,他の営業員もEさんと同様なメール誤送信がないかD所長に調査を依頼したところ,②メール誤送信には至らなかったが,送信直前の確認で宛先の間違いに気づいて修正してから送信した事例が6件あったという報告を受けた。B課長は,このままでは後に重大な事故が起きると考え,メール誤送信未遂とEさんの件の詳しい調査をD所長に依頼した。

2017年3月17日正午,北関東営業所の営業員のEさんの担当顧客M氏が,Eさんから,無題かつ本文なしであるが添付ファイル付きのメールを受信した。M氏は不審に思い,同日午後2時,その旨を営業所にいたD所長に電話で伝えた。その直後,D所長からM氏の電話内容を聞いたEさんは,誤送信をM氏に謝罪し,そのメールの削除を依頼した。そのメールには,社外秘文書ファイルが添付されていたが,そのファイルは旧X社のポリシーに則してbしてあった。そのため,M氏はファイルを開こうとしたが開くことができず,内容の確認ができなかったので,情報漏えいという重大な事故には至らなかった。D所長はこの件についてB課長に報告をした。B課長は,念のために,試行開始後,他の営業員もEさんと同様なメール誤送信がないかD所長に調査を依頼したところ,②メール誤送信には至らなかったが,送信直前の確認で宛先の間違いに気づいて修正してから送信した事例が6件あったという報告を受けた。B課長は,このままでは後に重大な事故が起きると考え,メール誤送信未遂とEさんの件の詳しい調査をD所長に依頼した。

〔情報セキュリティガバナンスの向上〕

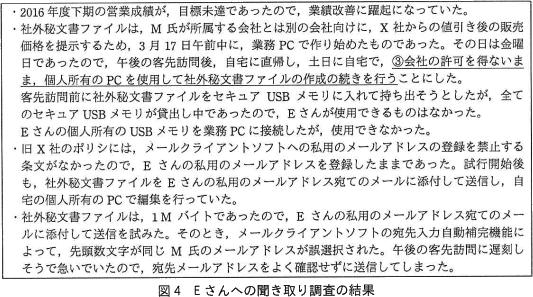

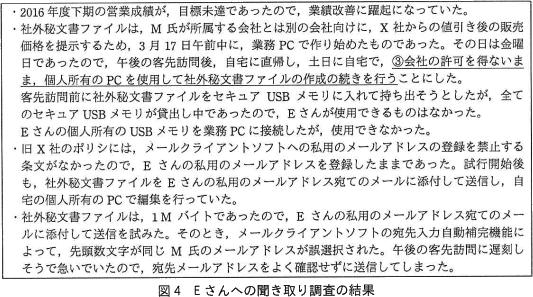

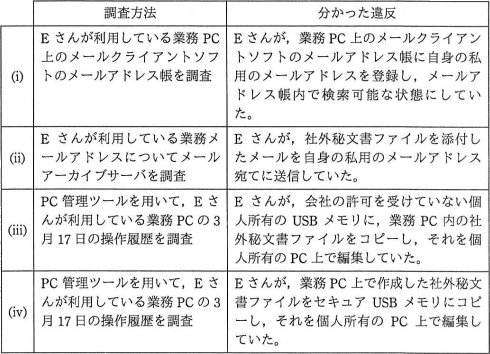

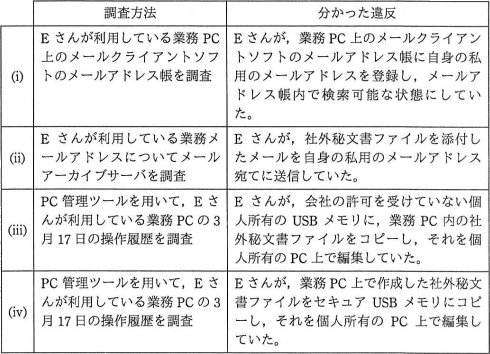

D所長は,Eさんへの聞き取り調査の結果を,図4のとおりB課長に報告した。 D所長は,3月17日時点でのセキュアUSBメモリの管理台帳を確認し,貸出し中のものの中には,借用期限が過ぎたものが5個あったこと,1人で2個以上のセキュアUSBメモリを同時に借りていた営業員が3人いたことをB課長に報告した。B課長は,D所長から報告を受けた直後,Eさんが用いた業務PC,メールアーカイブサーバなどの調査を経営企画室に依頼した。経営企画室が,④Eさんからメールの添付ファイルのパスワードを聞きながら調査を進めたところ,試行開始後にEさんが旧X社のポリシーに違反していたことが確認できた。そのため,B課長は,Eさんと話をしてメール誤送信の根本的な原因を明らかにすることにした。次は,そのときのB課長とEさんの会話である。

D所長は,3月17日時点でのセキュアUSBメモリの管理台帳を確認し,貸出し中のものの中には,借用期限が過ぎたものが5個あったこと,1人で2個以上のセキュアUSBメモリを同時に借りていた営業員が3人いたことをB課長に報告した。B課長は,D所長から報告を受けた直後,Eさんが用いた業務PC,メールアーカイブサーバなどの調査を経営企画室に依頼した。経営企画室が,④Eさんからメールの添付ファイルのパスワードを聞きながら調査を進めたところ,試行開始後にEさんが旧X社のポリシーに違反していたことが確認できた。そのため,B課長は,Eさんと話をしてメール誤送信の根本的な原因を明らかにすることにした。次は,そのときのB課長とEさんの会話である。

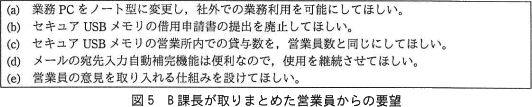

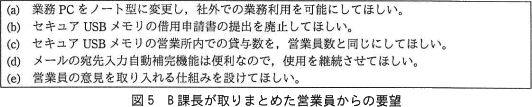

B課長は,図5の各要望への対応とメール誤送信の防止をどのように両立させるかについて,C室長に相談した。次は,C室長とB課長の会話である。

B課長は,図5の各要望への対応とメール誤送信の防止をどのように両立させるかについて,C室長に相談した。次は,C室長とB課長の会話である。

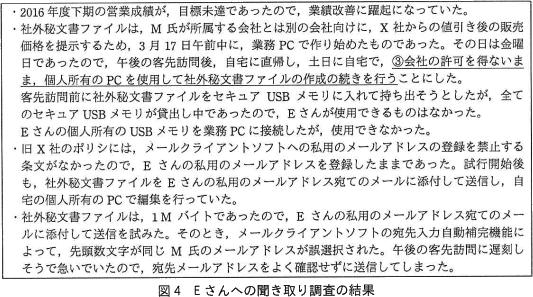

A部長及びC室長は,委員会において,試行結果及びメール誤送信の報告を行った。委員会では,始めは社長方針の実現のためにe1で取り組み,さらに現場の意見をくみ取るというe2によってバランスを取るというB課長の姿勢が高く評価された。A部長は,B課長からの相談内容について,現場WGの設置を委員会に提案し,承認された。その後,4月1日に旧X社のポリシーが全社適用された。さらに,上場企業に必要なaの六つの基本的要素の一つであるITへの対応の準備,全社的な業務の効率化,情報セキュリティガバナンスの強化が図られることになった。

X社は,本社の他に20か所の地方営業所(以下,営業所という)を有する,法人向けオフィス機器などの販売代理店業を営む非上場会社で,従業員数は320名である。従業員のうち営業に従事する者(以下,営業員という)は200名である。X社は,旧X社が同業で業績が低迷していた旧Y社を,販路拡大のために,2016年4月1日に吸収合併してできた。

X社の社長は,合併直後,株式の上場,取引先からの信頼の維持・向上及び事業継続性の向上のために,全社的な業務の効率化,コーポレートガバナンスの強化及び社内の情報システムの計画的な統合を図ることを社長方針として周知した。社長方針を実行に移すために,社長直下に経営企画室を設置し,ITに詳しいC氏を室長に任命した。コーポレートガバナンスの強化の一環として,情報セキュリティガバナンスを整備するために,社長を委員長,経営企画室を事務局とし,各部室長を委員とする情報セキュリティ委員会(以下,委員会という)を設置した。また,経営企画室の職務分掌には,全社的な情報システムの企画及び運用を含めた。A部長が率いる営業統括部では,全社的な営業戦略の策定及び営業管理を行っている。営業統括部には管理課がある。管理課のB課長は,委員会の指示の下,営業部門全体の情報セキュリティに関わる実務を担当する情報セキュリティリーダーである。

営業所数は,旧X社が15,旧Y社が10であったが,合併後,統廃合によって旧X社が14,旧Y社が6の計20となった。合併時点で,旧Y社からの事業の承継に伴い提供された顧客データを含め,X社の顧客データベースに登録されている顧客企業の購買担当者数は2,800名となった。

X社では,全ての営業所にLAN環境が整備されている。各営業所の従業員は,会社貸与のデスクトップPC(以下,業務PCという)をLAN環境に接続して使用している。本社と各営業所のLANの間は,WAN回線で結ばれ,本社においてインターネットに接続している。旧X社及び旧Y社(以下,両社という)での業務用ITツールの利用方法を表1に,2016年3月末時点での旧X社の情報セキュリティポリシー(以下,情報セキュリティポリシーをポリシーという)を図1に示す。

〔情報システムの利用の変化〕

X社では,旧X社で導入済みの営業支援ツールの利用を2016年7月から全社的に開始した。同年8月からは,業務用のメール利用も旧X社で導入済みの方法に全社で統一し,メールの添付ファイルのサイズを5Mバイト以下とする設定にした。同時に,毎年,社外への送信メールを監査することにし,監査証跡として1年間分の送信メールを残すために,メールアーカイブサーバをメールサーバとは別に設置した。

経営企画室が,2016年9月に合併後の従業員満足度及び旧X社のポリシーの全社適用についての社内アンケートを行った。その結果,旧Y社の営業員から,不慣れな業務用ITツールの利用による勤務時間の増加に対する不満,及び旧X社のポリシーを全社に適用する方針についての反発が多いことが分かった。そこで,旧X社のポリシーの適用は,旧Y社の営業所では,条文によって時期を分け,2016年10月から1年掛けて段階的に行う方針を委員会で決定した。

段階的なポリシーの適用を進めていたところ,2015年に改正された個人情報の保護に関する法律の全面施行日を2017年5月30日とする政令が,2016年12月20日に閣議決定された。X社が取り扱う個人情報は,合併以降2016年12月20日まで3,800件を超えることはなかったが,①改正法の全面施行日以降は,X社も,個人情報取扱事業者に該当することになる。そこで,委員会では方針を変更し,2017年1月10日に,旧X社のポリシーを2017年4月1日から全社適用することにした。社長から経営企画室及び管理課(以下,両課室という)に対して,旧X社のポリシーの全社適用と社長方針の具体的推進を行うよう指示があった。特に,社会的責任にも配慮したコーポレートガバナンスと,それを支えるメカニズムであるaの仕組みを,情報セキュリティの観点から,社内に構築・運用するよう指示があった。そこで,両課室は,次の検討を開始した。

- 業務用ITツールの利用による営業効率の最大化及び営業活動の可視化

- 情報セキュリティ対策の強化

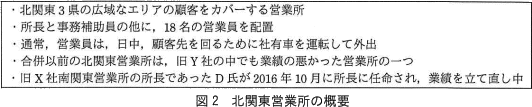

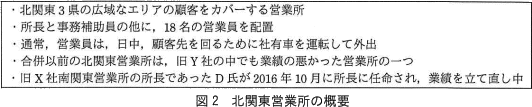

両課室は,PC管理ツール及びセキュアUSBメモリ(以下,2対策という)を旧X社のポリシーの全社適用と同時に全社導入することを,2017年1月中旬に全従業員に通知した。PC管理ツールには,USBデバイス管理機能が含まれている。通知後,旧Y社の営業員から反対意見が管理課に寄せられたので,C室長は旧Y社の情報資産の取扱いにおけるリスクを旧Y社の営業員に説明した。B課長とC室長は,旧X社のポリシーの適用及び2対策の導入について,効果,業務への影響,現場の意見を確認するために,旧Y社の営業所1か所で試行導入することを検討した。B課長とC室長の検討の結果,反対意見が多く,情報資産の取扱いが最もずさんで,試行導入後の業務への影響が大きそうな北関東営業所で試行することを委員会に諮り,了承された。北関東営業所の概要を図2に示す。

北関東営業所での2対策の試行内容の概要は,図3のとおりである。2017年3月6日から,北関東営業所で旧X社のポリシーの全面適用及び2対策の試行を開始した。

〔情報セキュリティガバナンスの向上〕

D所長は,Eさんへの聞き取り調査の結果を,図4のとおりB課長に報告した。

- B課長:

- 今回のメール誤送信の件は,情報漏えいには至りませんでした。M氏がそのメール受信直後に当社に連絡してくれたので,我々もすぐに誤送信に気づくことができ,幸運でした。しかし,メール誤送信の根本的な原因を明らかにしたいと思っています。そもそも,なぜ,旧X社のポリシーに違反して社外秘文書ファイルを送信したのですか。

- Eさん:

- 試行のせいで業務の効率が悪くなったからです。

- B課長:

- 業務の効率が悪くなったのは問題なので,解決していきましょう。ところで,試行内容について,詳しい説明はありませんでしたか。

- Eさん:

- いいえ,営業所内の営業員に対しては,試行開始直前,D所長から試行の概要説明があっただけでした。

- B課長:

- なるほど。D所長によるセキュアUSBメモリの管理台帳の確認結果も,営業員への試行内容に関する説明が不十分だったことを示していますね。それで,図4のようなことになったのですね。

- C室長:

- (a)は,営業員の営業効率の向上には有効なので,同意します。ただし,(a)を実現するためには,⑤次の二つの条件を両方満たす対策が必要です。一つ目はデータの漏えい・消失のリスク又はそれによる被害のリスクが低減可能であること,二つ目は社長方針に沿うことです。(b)及び(c)については,D所長によるセキュアUSBメモリの管理台帳の確認結果とEさんへの聞き取り調査の結果から分かる問題のうち幾つかを解決すれば,(b)及び(c)の要望自体が出なくなります。一方,(d)の宛先入力自動補完機能は,今回のメール誤送信を引き起こした原因の一つなので,無効化すべきと考えます。いかがですか。

- B課長:

- (b)及び(c)については,C室長の意見に賛成です。しかし,(d)については,この機能がないと,メールアドレスを全て手入力することになるので,非常に不便だと思います。旧X社のポリシーに従った,かつ,誤送信も低減できる形で,メールの宛先の入力を便利にする方法はありませんか。

- C室長:

- 二つの方法があります。一つ目は,宛先入力自動補完機能を無効化させた上で,cという方法です。二つ目は,宛先入力自動補完機能を無効化させずに,dという方法です。

- B課長:

- (d)は要望どおりとして,追加費用は掛かりますが,dという方法が,情報セキュリティ対策としてバランスが良いと思います。(e)については,現場の意見を聞くためのワーキンググループ(以下,現場WGという)を立ち上げたいと思います。そして,現場WGをまとめられる人材に現場WGを運営してもらって,業務効率向上と情報セキュリティ対策強化が両立できる提案をまとめてもらえるよう,A部長と相談します。

A部長及びC室長は,委員会において,試行結果及びメール誤送信の報告を行った。委員会では,始めは社長方針の実現のためにe1で取り組み,さらに現場の意見をくみ取るというe2によってバランスを取るというB課長の姿勢が高く評価された。A部長は,B課長からの相談内容について,現場WGの設置を委員会に提案し,承認された。その後,4月1日に旧X社のポリシーが全社適用された。さらに,上場企業に必要なaの六つの基本的要素の一つであるITへの対応の準備,全社的な業務の効率化,情報セキュリティガバナンスの強化が図られることになった。

広告

設問1

〔情報システムの利用の変化〕について,(1),(2)に答えよ。

(1) 本文中の下線①について,法改正に伴い,X社が個人情報取扱事業者に該当することになる理由として適切なものを,解答群の中から選べ。

解答群

- X社が,事業の承継に伴って旧Y社の顧客データの提供を受けたことが,個人データの第三者提供に該当するから

- 改正後の政令の条文に個人情報取扱事業者から除かれる者の条件として,個人情報の数の条件が規定されており,X社が取り扱う個人情報の数が,その条件を満たさなくなるから

- 改正前の法に個人情報取扱事業者から除外される者の条件として,"その取り扱う個人情報の量及び利用方法からみて個人の権利利益を害するおそれが少ないものとして政令で定める者"という条文があったが,それが削除されたから

- 非上場会社も個人情報取扱業者に該当することになったから

解答選択欄

- ウ

解説

- 合併その他の事由による事業の承継に伴って個人データが提供される場合には「第三者提供」に該当しません。また「第三者提供で取得したこと」と「個人情報取扱事業者に該当するか否か」は別の問題です。

- 改正後の条文では、保有件数が少ない事業者を個人情報取扱事業者から除外する規定が撤廃されました。

- 正しい。法改正以前には、「保有する個人情報が5,000件以下の事業者は個人情報取扱事業者から除く」という規定があったのですが、2015年の法改正によりこの条文が削除されました。これにより個人情報を保有するすべての事業者が個人情報取扱事業者になり、個人情報取扱事業者としての義務が課せられることとなりました。

X社の個人情報保有件数は2,800件であり、法改正以前であれば個人情報取扱事業者に該当しませんでしたが、法改正によりX社も個人情報保護事業者に該当することになります。 - 法改正以前より、上場企業であるか否かは個人情報取扱事業者の該当要件ではありません。非上場企業や小規模事業者であっても個人情報を保有していれば個人情報取扱事業者になります。

(2) 本文中のaに入れる適切な字句を,解答群の中から選べ。

a に関する解答群

- QCD

- 資源ベースアプローチ

- システムライフサイクルマネジメント

- 内部統制

- 不正検知

- プロジェクト統合マネジメント

解答選択欄

- a:

- a=エ

解説

aは本文中に2度登場します。「社会的責任にも配慮したコーポレートガバナンスと,それを支える仕組みであるaの仕組み」

「上場企業に必要なaの六つの基本的要素の1つであるITへの対応…」

内部統制は、企業の健全な経営を実現するために、その組織の内部において適用されるルールや業務プロセスを整備し運用すること、またはその結果確立されたシステムを指します。

内部統制には「1.業務の有効性・効率性」「2.財務報告の信頼性」「3.法令順守」「4.資産の保全」という4つの目的があり、これらを達成するために6つの基本的要素が規定されています。「ITへの対応」はこの基本的要素の1つです。

- ITへの対応

- 業務の実施に必要とする情報システムを取り入れることで、業務の有効性と効率性を高める体制をつくること。

上記の意味を理解していれば、aには内部統制が入ることがわかります。

∴a=エ:内部統制

- QCDは、生産管理にて管理対象となるQ(quality:品質)、C(cost:価格)、D(delivery:納期)を合わせた略語です。

- 資源ベースアプローチは、組織の内部資源に基づいて競争戦略を構築する考え方です。

- システムライフサイクルマネジメントは、システムの企画・開発・運用・廃棄に至る全般を統合的に管理することです。

- 正しい。

- 不正検知は、不正使用などを検知する仕組みです。内部統制を実施することで不正の検知と防止が期待できます。

- プロジェクト統合マネジメントとは、プロジェクトマネジメントのプロセス群内の各プロセスを統合的に管理したり調整したりする知識エリアです。

広告

設問2

〔メールの誤送信〕について,(1),(2)に答えよ。

(1) 本文中のbに入れる適切な字句を,解答群の中から選べ。

b に関する解答群

- パスワードによって保護

- 非可逆圧縮

- ファイル変更履歴の記録を無効化

- ファイル変更履歴の記録を有効化

- ファイル名に"秘密"という文字を挿入

解答選択欄

- b:

- b=ア

解説

bの前には「旧X社のポリシーに則して」という記述があるので、旧X社のポリシーから社外秘文書ファイルを添付するときのルールを探します。

∴b=ア:パスワードによって保護

(2) 本文中の下線②について,このような事例を何というか。解答群の中から選べ。

解答群

- SPAMメール

- 内部不正

- ヒヤリハット

- 標的型攻撃メール

- ポリシー違反

- リスク受容

- リスク予防

解答選択欄

- ウ

解説

ヒヤリハットについては知らなかった方もいるかも知れませんが、一般的には、事故に至らなかった問題のことを示します。ヒヤリハットは実際に事故にはなっていませんが、今後事故に直結する可能性を秘めた事象です。ヒヤリとしハットした問題を報告・記録・共有することで、意識を向上させ事故を未然に防ぐことが大切です。

∴ウ:ヒヤリハット

広告

設問3

〔情報セキュリティガバナンスの向上〕について,(1)~(5)に答えよ。

(1) 図4中の下線③のような行為はどれか。解答群のうち,最も適切なものを選べ。

解答群

- オープンイノベーション

- シャドーIT

- テレメタリング

- テレワーク

- ノマドワーキング

解答選択欄

- イ

解説

- オープンイノベーションは、企業間の共同研究、産学連携などのように、組織内の知識・技術と組織外のアイデアを結合し新たな価値を創造しようとすることです。

- 正しい。シャドーITは、IT部門の公式な許可を得ずに、従業員又は部門が業務に利用しているデバイスやクラウドサービスのことです。許可を得ずに業務に使用されている従業員所有のパソコン・スマートフォン・タブレットや、承認を経ずに利用されている外部サービスなどがこれに該当します。

ITの普及浸透に伴い、承認されていない機器やサービスを従業員が勝手に使用しているケースが多くなっていますが、これらの機器には、導入に当たり十分な検討がなされていないとともに、組織のセキュリティマネジメントが十分に行き届いていないことも多く、セキュリティリスクが存在しています。このような背景から、シャドーITへの対応が盗難や情報漏えい対策上の新たな課題として浮上してきています。 - テレメタリング(tele metering:遠隔測定法)は、離れた場所にいながら各種センサー等で測定した多様なデータを収集することです。多くの場合は無線でデータをやり取りしています。

- テレワークは、ICT(情報通信技術)を活用した、場所や時間にとらわれない柔軟な働き方のことです。テレワークの形態として、在宅勤務やモバイルワーク、サテライトオフィス勤務やSOHO(Small Office/Home Office)などがあります。

- ノマドワーキングは、固定のデスクや職場を持たず、喫茶店や公共施設またはコワーキングスペースなどのWifiが整った環境に赴き、ノートPCやタブレット端末等のモバイル機器を使用して仕事を行うことです。ノマド(nomad)には英語で「遊牧民」の意味があります。

(2) 本文中の下線④について,どのような調査方法でどのような違反が分かったか。次の(ⅰ)~(ⅳ)のうち,調査方法と分かった違反が適切な組みだけを全て挙げた組合せを,解答群の中から選べ。

解答群

- (ⅰ)

- (ⅰ),(ⅱ)

- (ⅰ),(ⅲ)

- (ⅰ),(ⅳ)

- (ⅱ)

- (ⅱ),(ⅲ)

- (ⅱ),(ⅳ)

- (ⅲ)

- (ⅲ),(ⅳ)

- (ⅳ)

解答選択欄

- オ

解説

Eさんへの聞き取り調査の結果から違反内容が適切なものを選びます。

- 誤り。「旧X社のポリシーには、私用メールアドレスの登録を禁止する条文がなかった」と説明されています。つまり、業務PCのメールクライアントに私用メールアドレスを登録していたことは違反行為には該当しません。

- 正しい。X社のポリシーでは「1.業務では,PC,USBメモリ,携帯電話などの機器は会社貸与のものを利用すること」と規定されています。個人所有のPCを業務に利用したことがポリシー違反に該当します。

- 誤り。Eさんは、個人所有のUSBメモリを業務PCに接続しましたがPC管理ツールの制限により使用できず、メール送信によって社外秘文書ファイルを個人所有のPCにコピーしました。違反行為の記述が事実と異なるため不適切です。

- 誤り。セキュアUSBは、その当時全てが貸し出されており、Eさんが使用できるものはありませんでした。違反行為の記述が事実と異なるため不適切です。

∴オ:ⅱ

(3) 本文中の下線⑤について,次の(ⅰ)~(ⅶ)のうち,対策として適切なものだけを全て挙げた組合せを,解答群の中から選べ。

- BIOSのパスワードに,他人に推測されにくい文字列を設定

- OSとアプリケーションのファイルを除く,ハードディスク中の全てのファイルに対し,ファイルごとに異なるパスワードを用いて手動で暗号化

- OSのパスワードに,他人に推測されにくい文字列を設定

- 機密性が高い情報を会社貸与のノート型のPCに格納することを原則として禁止し,営業成績を上げられる見込みがある場合に限り,営業員の判断でその情報をそのノート型のPCに格納可能とすることという条文を旧X社のポリシーに追加

- 旧X社のポリシーに則したパスワードを用いてハードディスク全体を暗号化

- 社外で漏えい・消失が発生した場合の対応フローを策定

- ディスプレイにのぞき見防止フィルターを装着

解答群

- (ⅰ),(ⅱ),(ⅲ),(ⅳ),(ⅵ),(ⅶ)

- (ⅰ),(ⅱ),(ⅳ),(ⅴ),(ⅶ)

- (ⅰ),(ⅱ),(ⅴ),(ⅵ),(ⅶ)

- (ⅰ),(ⅲ),(ⅳ),(ⅴ),(ⅵ)

- (ⅰ),(ⅲ),(ⅴ),(ⅵ),(ⅶ)

- (ⅱ),(ⅲ),(ⅳ),(ⅵ),(ⅶ)

- (ⅱ),(ⅲ),(ⅴ),(ⅵ)

- (ⅱ),(ⅳ),(ⅴ),(ⅵ),(ⅶ)

- (ⅲ),(ⅳ),(ⅴ),(ⅵ),(ⅶ)

- (ⅲ),(ⅴ),(ⅵ),(ⅶ)

解答選択欄

- オ

解説

- 正しい。BIOSパスワードを設定することで、紛失・盗難の際に他人によるコンピュータの起動を防止するセキュリティ効果を望めます。

- 誤り。対象ファイルを全てを手動で暗号化するのでは、業務の効率が著しく悪くなってしまいます。この対策は、全社的な業務の効率化を打ち出している社長方針と合致しないので不適切です。

- 正しい。OSのパスワードを設定することで、紛失・盗難の際に他人によるOSの起動を防止するセキュリティ効果を望めます。

- 誤り。営業員の判断で機密情報を持ち出せる運用は適切な管理とは言えません。持出し可否の判断を行うのは、上長や情報セキュリティリーダーまたは情報セキュリティ委員会とするのが適切です。

- 正しい。ハードディスク全体の暗号化は、紛失・盗難の際に端末からハードディスクを抜き取られた場合にもデータを保護できるのでデータ漏えい対策として効果的です。

- 正しい。情報セキュリティガバナンスの一環として有効です。

- 正しい。外出先における覗き見によるデータ漏えいを防止できます。

∴オ:(ⅰ),(ⅲ),(ⅴ),(ⅵ),(ⅶ)

(4) 本文中のc,dに入れる適切な字句を,解答群の中からそれぞれ選べ。

c,d に関する解答群

- 顧客企業の購買担当者の一覧を顧客名簿ファイルとして,パスワードによる保護を施さずに保存しておき,そのファイルの中にあるメールアドレスをコピーして,メールクライアントソフトの宛先欄に貼リ付ける

- 電子署名方式の送信ドメイン認証技術を導入する

- メールクライアントソフトのメールアドレス帳を活用し,メールを送信したい相手の氏名による検索によって,メールアドレスを選択する手順を従業員に教育する

- メール誤送信防止ツールを新たに導入してメール送信前に利用者が宛先を確認するための画面を表示し,即時送信を抑止する

- メールを送信したい相手から過去に受信したメールに対する返信としてメールを送信するとき,宛先がその相手だけであることを確認しない

解答選択欄

- c:

- d:

- c=ウ

- d=エ

解説

順番は逆となりますがdから考えていきます。〔dについて〕

dの方法を選択すると追加費用が掛かるという説明から、「イ」送信ドメイン認証技術の導入、または「エ」メール誤送信防止ツールの導入に絞ることができます。この2つのうち送信ドメイン認証技術(SPFやDKIM)は、送信者の電子メールアドレスが正規のものであることを受信者側で確認する技術であり、誤送信を防止する技術ではありません。よってdには「エ」のメール誤送信防止ツールの導入が入ると判断できます。

〔cについて〕

残った「ア」「ウ」「オ」の中から適切な対策を選びます。

まず「ア」については個人情報保護法の観点から不適切です。個人情報取扱事業者は、個人データの漏えい、滅失又はき損の防止その他の個人データの安全管理のために必要かつ適切な措置を講じなければなりません。個人情報である顧客名簿ファイルをパスワード保護をせずに保存しておくことは安全管理措置義務違反に当たります。

次に「オ」についてですが、宛先がその相手だけであることを確認「しない」となっているので不適切です。メールソフトの機能には「差出人への返信」と「全員への返信」という2種類がありますが、「全員への返信」を選択するとCCの相手にもメールを返信してしまうことになります。このようなうっかりミスを防ぐためには、宛先がメールを送信したい人だけになっているかどうかを確認させる必要があります。

したがって最後の「ウ」がcに入る適切な方法となります。宛先自動補完機能を無効化しても、氏名による検索機能を利用すれば素早く正確にメールアドレスを入力できます。

∴c=ウ

d=エ

(5) 本文中のe1,e2に入れる字句の適切な組合せを,eに関する解答群の中から選べ。

e に関する解答群

解答選択欄

- e:

- e=オ

解説

〔e1について〕3つの手法はそれぞれ以下の特徴を持ちます。

- 組合せアプローチ

- リスク分析で用いられる手法で、複数のアプローチを併用すること。よく用いられるのは、ベースラインアプローチと詳細リスク分析の組合せ。

- トップダウンアプローチ

- あらかじめ定められた全体的な原則や方針に従って、個々の行動や仕様を決めていく方法論のこと。

- ホールシステムアプローチ

- ある課題についての利害関係者を全て(もしくは各役割の代表者を全て)集めて、一堂に会して課題の解決に当たる方法。

〔e2について〕

3つの手法はそれぞれ以下の特徴を持ちます。

- ベースラインアプローチ

- リスク分析で用いられる手法で、 既存の標準や基準をもとにベースライン(自組織の対策基準)を策定し、チェックしていく方法。

- ボトムアップアプローチ

- 個々の意見や行動や仕様を積み上げることで、全体的な原理・原則を導く方法論のこと。

- リスクアプローチ

- 監査で用いられる手法で、重要な疑義表示が生じる可能性が高い事項に、重点的に監査の人員や時間を充てることで、監査を効果的・効率的に行おうとする方法論のことです※。

よって正しい組合せは「オ」です。

※出典 リスクアプローチの適用と監査技法の進化 | KPMG | JP

https://home.kpmg.com/jp/ja/home/insights/2018/01/audit-techniques-20180122.html

広告