HOME»情報セキュリティマネジメント»午後問2

情報セキュリティマネジメント 午後問2

⇄問題文と設問を画面2分割で開く⇱問題PDF問2

情報機器の紛失に関する次の記述を読んで,設問1,2に答えよ。

Z社は,従業員数2,000名の生命保険会社であり,東京に本社をもち,全国に支社が点在している。以下,本社及び各支社を拠点という。

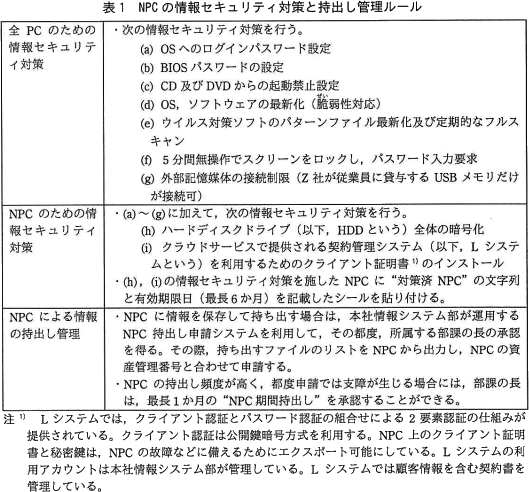

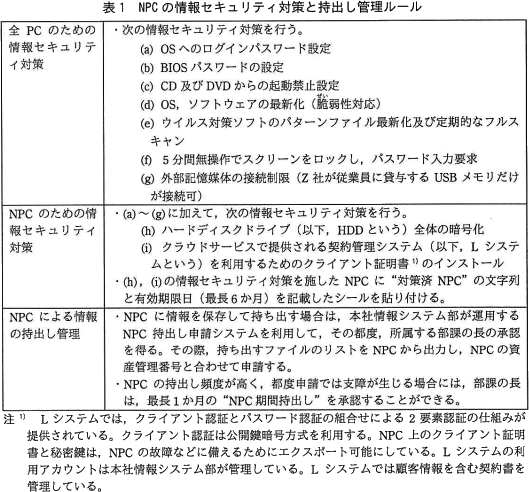

Z社では,拠点の営業員が,会社貸与の持出し用ノートPC(以下,NPCという)を携帯して顧客を訪問し,商品説明資料,見積書,契約書の作成などを行っている。Z社の本社情報システム部は,NPCの情報セキュリティ対策とその持出し管理のために,表1に示すルールを定めている。 Z社は,各拠点に情報セキュリティ管理責任者とその配下の情報セキュリティリーダーを置いている。また,各拠点に配置された情報システム担当は,各拠点で利用するPCなどの情報機器の貸出し,表1に示した情報セキュリティ対策の設定と維持,持出し管理の実施指導,本社情報システム部と連携した情報システムの運用管理,利用支援などを行っている。

Z社は,各拠点に情報セキュリティ管理責任者とその配下の情報セキュリティリーダーを置いている。また,各拠点に配置された情報システム担当は,各拠点で利用するPCなどの情報機器の貸出し,表1に示した情報セキュリティ対策の設定と維持,持出し管理の実施指導,本社情報システム部と連携した情報システムの運用管理,利用支援などを行っている。

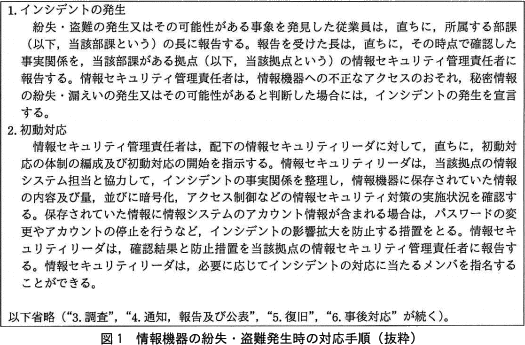

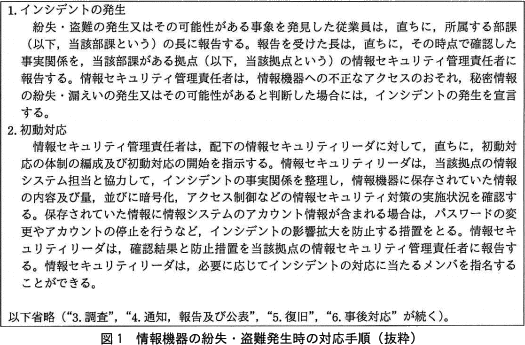

Z社の情報セキュリティ管理規程では,顧客情報を含めZ社が秘密として管理している情報(以下,秘密情報という)の漏えい及びその可能性がある情報セキュリティインシデント(以下,情報セキュリティインシデントをインシデントという)が発生した場合の対応手順を定めている。そのうち,従業員に貸与している情報機器の紛失・盗難が発生した場合の対応手順は図1のとおりである。 〔情報機器の紛失〕

〔情報機器の紛失〕

R支社は,従業員数100名の支社であり,営業員が60名いる。R支社では,支社長が情報セキュリティ管理責任者を務め,各部課の長が情報セキュリティリーダーを務めている。

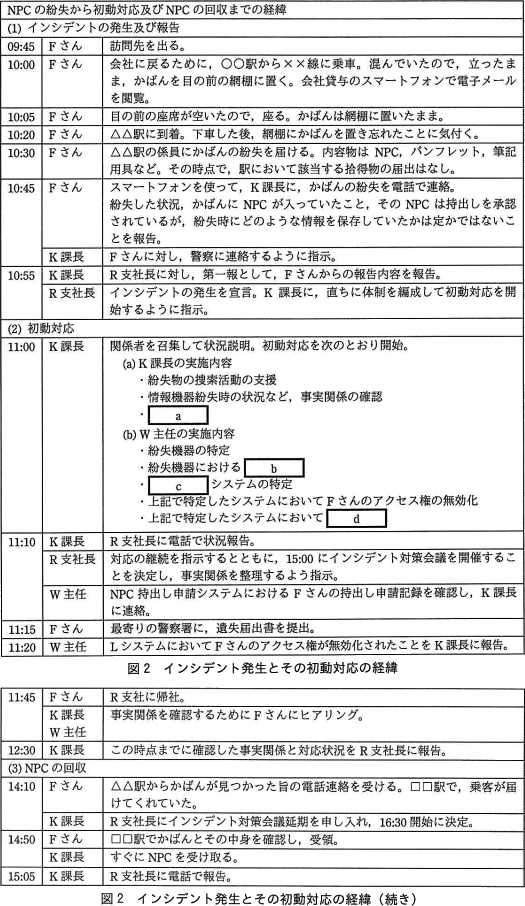

10月12日(水)10時30分頃,R支社の営業部1課のFさんが,客先からR支社に戻る途中,電車の網棚にかばんを置き忘れるという事象が発生した。かばんの中には,NPCが入っていた。

報告を受けたR支社長は,インシデントの発生を宣言し,営業部1課の情報セキュリティリーダーであるK課長に対して,直ちに初動対応を開始するよう指示した。また,R支社長の指示によって,K課長,各部の部長,及びR支社の情報システム担当として初動対応に当たるW主任が出席して,インシデント対策会議が開催されることとなった。

幸い,当日の15時頃にかばんとその中のNPCを回収することができた。しかし,紛失している間に,外部の者によってNPCを操作されたり,NPCから情報を窃取されたりした可能性は否定できない。K課長は,調査を継続しつつ,16時30分に開催予定のインシデント対策会議に向けてインシデント報告書案を作成することにした。

〔インシデント報告書案の作成〕

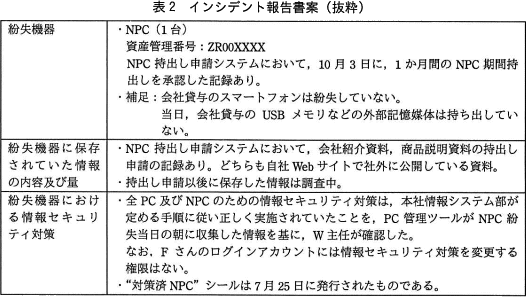

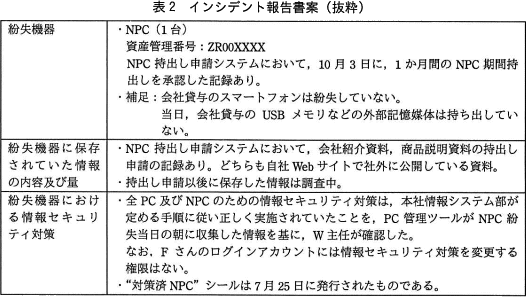

K課長は,まず,Fさんが置き忘れた情報機器(以下,紛失機器という),紛失機器に保存されていた情報,及び紛失機器における情報セキュリティ対策の実施状況を表2のとおり整理した。 続いて,K課長は,インシデント報告書案の一部として,インシデント発生とその初動対応の経緯を図2のとおり整理した。

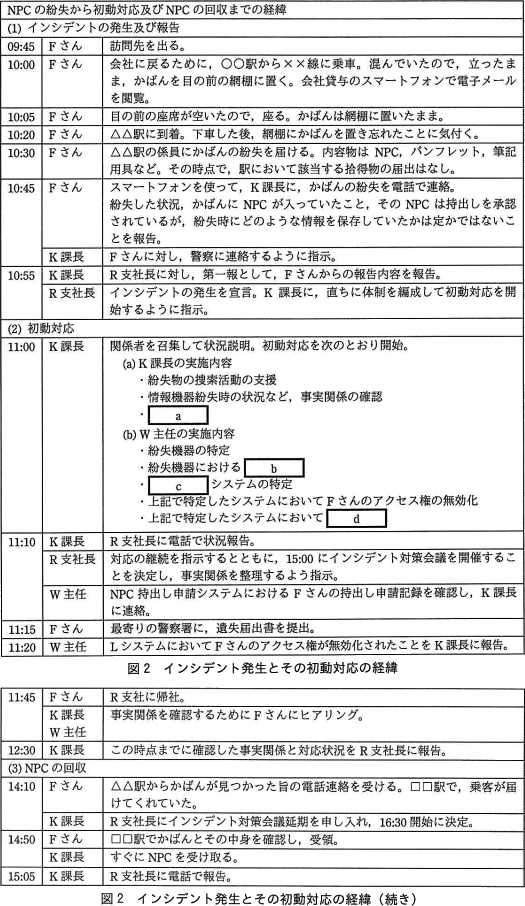

続いて,K課長は,インシデント報告書案の一部として,インシデント発生とその初動対応の経緯を図2のとおり整理した。 〔インシデントの影響及び対応〕

〔インシデントの影響及び対応〕

16時に,K課長はW主任に声を掛け,インシデント対策会議の事前確認のための打合せを行った。次はその時の会話である。

2日後,W主任から,NPC内に顧客情報は追加保存されていなかったこと,及びFさんがNPCを紛失していた間にNPCがアクセスされた痕跡はなかったことの報告があり,このインシデントは収束が宣言された。

Z社は,従業員数2,000名の生命保険会社であり,東京に本社をもち,全国に支社が点在している。以下,本社及び各支社を拠点という。

Z社では,拠点の営業員が,会社貸与の持出し用ノートPC(以下,NPCという)を携帯して顧客を訪問し,商品説明資料,見積書,契約書の作成などを行っている。Z社の本社情報システム部は,NPCの情報セキュリティ対策とその持出し管理のために,表1に示すルールを定めている。

Z社の情報セキュリティ管理規程では,顧客情報を含めZ社が秘密として管理している情報(以下,秘密情報という)の漏えい及びその可能性がある情報セキュリティインシデント(以下,情報セキュリティインシデントをインシデントという)が発生した場合の対応手順を定めている。そのうち,従業員に貸与している情報機器の紛失・盗難が発生した場合の対応手順は図1のとおりである。

R支社は,従業員数100名の支社であり,営業員が60名いる。R支社では,支社長が情報セキュリティ管理責任者を務め,各部課の長が情報セキュリティリーダーを務めている。

10月12日(水)10時30分頃,R支社の営業部1課のFさんが,客先からR支社に戻る途中,電車の網棚にかばんを置き忘れるという事象が発生した。かばんの中には,NPCが入っていた。

報告を受けたR支社長は,インシデントの発生を宣言し,営業部1課の情報セキュリティリーダーであるK課長に対して,直ちに初動対応を開始するよう指示した。また,R支社長の指示によって,K課長,各部の部長,及びR支社の情報システム担当として初動対応に当たるW主任が出席して,インシデント対策会議が開催されることとなった。

幸い,当日の15時頃にかばんとその中のNPCを回収することができた。しかし,紛失している間に,外部の者によってNPCを操作されたり,NPCから情報を窃取されたりした可能性は否定できない。K課長は,調査を継続しつつ,16時30分に開催予定のインシデント対策会議に向けてインシデント報告書案を作成することにした。

〔インシデント報告書案の作成〕

K課長は,まず,Fさんが置き忘れた情報機器(以下,紛失機器という),紛失機器に保存されていた情報,及び紛失機器における情報セキュリティ対策の実施状況を表2のとおり整理した。

16時に,K課長はW主任に声を掛け,インシデント対策会議の事前確認のための打合せを行った。次はその時の会話である。

- K課長:

- Fさんは,NPCにはどのような情報が入っていたか定かではないと言っていました。契約書などの顧客情報は入っていたのでしょうか。

- W主任:

- NPCの持出し申請の時点では,顧客情報は含まれていませんでした。ただ

し,①持出しの承認の後でも,NPCに顧客情報を追加で保存できてしまいます。 - K課長:

- 分かりました。②当社で定めた手順のうち,NPC紛失時にNPCの中の情報を盗まれるリスクを低減する手順は,施されていたでしょうか。

- W主任:

- はい。もちろんです。

- K課長:

- 紛失時点で顧客情報がNPCに保存されていたかどうか,紛失後にNPCに誰かがアクセスしていたか,確認をお願いします。ところで,今,FさんはLシステムにアクセスができない状態ですね。

- W主任:

- はい。FさんのNPC内にあるクライアント証明書と秘密健が盗用される可能性を考慮した措置です。もし,Fさんの利用アカウントで認証に成功したとしたら,Fさんが担当する全ての顧客の情報にアクセスできてしまいます。

- K課長:

- すばやく対応してくれましたね。

- W主任:

- 秘密鍵の漏えいの有無を調査するために,何者かがFさんの秘密鍵を使い,クライアント認証してe1がLシステムのe2のログ中にないか確認しました。確認したログの範囲では,不審な点はありませんでした。FさんがまたLシステムにアクセスできる状態にするために,f,アクセス権を有効にする予定です。

- K課長:

- FさんのNPCは,今後どのようになるのでしょうか。

- W主任:

- 一時的にでも自社の管理を離れたことによって情報が盗まれたり,マルウエアが入れられたりした可能性があるので,g1。

- K課長:

- g2。

2日後,W主任から,NPC内に顧客情報は追加保存されていなかったこと,及びFさんがNPCを紛失していた間にNPCがアクセスされた痕跡はなかったことの報告があり,このインシデントは収束が宣言された。

設問1

〔インシデント報告書案の作成〕について,図2中のa~dに入れる字句はどれか。解答群のうち,最も適切なものを選べ。

a に関する解答群

- Fさんが紛失した情報の内容及び量の特定

- Fさんが持ち出した情報の持出し方法の特定

- インシデントによる損害額の検討

- インシデントの再発防止策の策定

b に関する解答群

- "対策済NPC"シール発行記録の確認

- Fさんの利用記録の確認

- 資産管理番号とFさんへの貸与記録の確認

- 情報セキュリティ対策の実施状況の確認

c に関する解答群

- Fさんがオフィスで,使っている

- Fさんが外出先からアクセスできる

- Fさんが顧客情報を保管している

- Fさんが顧客訪問の際に画面を見せてもらったことがある

d に関する解答群

- Fさんが当日訪問した顧客に関する顧客情報がダウンロードされていないかどうかに絞った確認

- 社外から操作ログが改ざんされていないかどうかの確認

- 社外からパスワードリスト攻撃が行われていないかどうかの重点的な確認

- 社外から不審なアクセスがないかどうかの幅広い確認

解答選択欄

- a:

- b:

- c:

- d:

解答

- a=ア

- b=エ

- c=イ

- d=エ

解説

情報セキュリティインシデント発生後の初動対応では、情報漏えいによる被害の拡大、二次被害の防止のために必要な応急処置を行います。情報が外部からアクセスできる状態にあったり、被害が広がる可能性がある場合には、これらを遮断する措置をとります。情報の隔離、ネットワークの遮断、サービスの停止などです。

R支社では、支社長が情報セキュリティ管理責任者で、NPCを紛失したFさんが所属する営業部1課の長であるK課長が初動対応を行う情報セキュリティリーダーになります。

本文中の図1には初動対応についての対応規定があり、情報セキュリティリーダーがシステム担当と協力して行う初動対応を要約すると次の5つになります。

選択肢のうち、情報セキュリティリーダーが行う初動対応として規定されている事項は「情報機器に保存されていた情報の内容及び量を確認する」だけです。NPCの持出しは、その都度、所属する部課の長の承認を得る手順になっているので、K課長はNPC持ち出し申請システムを参照してFさんが持出したNPCおよびNPCに保存されているファイルを特定できます。したがって「ア」が正解です。

a=ア:Fさんが紛失した情報の内容及び量の特定

〔bについて〕

情報セキュリティリーダーが行う初動対応のうち技術的な対策については情報システム部の担当が実施することになります。bは紛失機器を特定した後に行うことなので、初動対応の規定を踏まえれば「情報セキュリティ対策の実施状況を確認する」が適切です。したがって「エ」が正解です。

b=エ:情報セキュリティ対策の実施状況の確認

〔cについて〕

対応手順によれば、紛失したNPCに情報システムのアカウント情報が含まれていた場合には、情報システム部の担当がインシデントの影響拡大を防止するためにパスワードの変更やアカウントの停止などの措置をとることになっています。初動対応にて「Fさんのアクセス権の無効化」が行われていることから、紛失したNPCには情報システムのアカウント情報が含まれていたことがわかります。

このケースでは紛失したNPCとアカウント情報が悪用してシステムへの不正侵入されるリスクがありますが、業務時間中ということもあり、できるだけ他の業務に影響を与えずに攻撃からシステムを守らなくてはなりません。外出先からFさんがアクセス可能なシステムを特定することでインシデントの影響範囲が明確になり、有効な防止策を実施できるようになります。したがって「イ」が正解です。

c=イ:Fさんが外出先からアクセスできる

〔dについて〕

攻撃者がどのような手法でアタックしてくるかはわからないため、攻撃や被害を絞るのではなく攻撃の痕跡も含めさまざまな視点から調査する必要があります。

d=エ:社外から不審なアクセスがないかどうかの幅広い確認

R支社では、支社長が情報セキュリティ管理責任者で、NPCを紛失したFさんが所属する営業部1課の長であるK課長が初動対応を行う情報セキュリティリーダーになります。

本文中の図1には初動対応についての対応規定があり、情報セキュリティリーダーがシステム担当と協力して行う初動対応を要約すると次の5つになります。

- インシデントの事実関係を把握する(5W1Hで整理する)

- 情報機器に保存されていた情報の内容及び量を確認する

- 情報機器に施されていた情報セキュリティ対策の実施状況を確認する

- アカウント情報が含まれる場合は、パスワードの変更やアカウントの停止などの措置をとる

- 確認結果と防止措置を情報セキュリティ管理者に報告する

選択肢のうち、情報セキュリティリーダーが行う初動対応として規定されている事項は「情報機器に保存されていた情報の内容及び量を確認する」だけです。NPCの持出しは、その都度、所属する部課の長の承認を得る手順になっているので、K課長はNPC持ち出し申請システムを参照してFさんが持出したNPCおよびNPCに保存されているファイルを特定できます。したがって「ア」が正解です。

a=ア:Fさんが紛失した情報の内容及び量の特定

〔bについて〕

情報セキュリティリーダーが行う初動対応のうち技術的な対策については情報システム部の担当が実施することになります。bは紛失機器を特定した後に行うことなので、初動対応の規定を踏まえれば「情報セキュリティ対策の実施状況を確認する」が適切です。したがって「エ」が正解です。

b=エ:情報セキュリティ対策の実施状況の確認

〔cについて〕

対応手順によれば、紛失したNPCに情報システムのアカウント情報が含まれていた場合には、情報システム部の担当がインシデントの影響拡大を防止するためにパスワードの変更やアカウントの停止などの措置をとることになっています。初動対応にて「Fさんのアクセス権の無効化」が行われていることから、紛失したNPCには情報システムのアカウント情報が含まれていたことがわかります。

このケースでは紛失したNPCとアカウント情報が悪用してシステムへの不正侵入されるリスクがありますが、業務時間中ということもあり、できるだけ他の業務に影響を与えずに攻撃からシステムを守らなくてはなりません。外出先からFさんがアクセス可能なシステムを特定することでインシデントの影響範囲が明確になり、有効な防止策を実施できるようになります。したがって「イ」が正解です。

c=イ:Fさんが外出先からアクセスできる

〔dについて〕

攻撃者がどのような手法でアタックしてくるかはわからないため、攻撃や被害を絞るのではなく攻撃の痕跡も含めさまざまな視点から調査する必要があります。

d=エ:社外から不審なアクセスがないかどうかの幅広い確認

設問2

〔インシデントの影響及び対応〕について,(1)~(5)に答えよ。(1) 本文中の下線①について,どのような方法が考えられるか。次の(ⅰ)~(ⅴ)のうち,該当するものだけを全て挙げた組合せを,解答群の中から選べ。

- 1か月間のNPC期間持出しの承認を得るとその期間中に,NPCを会社に持ち帰り,追加で保存できる。

- NPCの持出しとは別に,会社貸与のUSBメモリに保存して持ち出すことによって,NPCに保存できる。

- 外出先からLシステムにアクセスして,NPCにダウンロードして保存できる。

- 外出先で,公衆無線LANに接続して,インターネット上で他社の公開Webサイトを閲覧し,NPCにダウンロードして保存できる。

- 顧客訪問先で,顧客から借りたUSBメモリからコピーして保存できる。

解答群

- (ⅰ),(ⅱ),(ⅲ)

- (ⅰ),(ⅱ),(ⅲ),(ⅳ),(ⅴ)

- (ⅰ),(ⅱ),(ⅲ),(ⅴ)

- (ⅰ),(ⅲ)

- (ⅰ),(ⅲ),(ⅴ)

- (ⅰ),(ⅴ)

- (ⅱ),(ⅲ),(ⅴ)

- (ⅱ),(ⅴ)

- (ⅲ),(ⅳ),(ⅴ)

- (ⅲ),(ⅴ)

解答選択欄

解答

- ア

解説

- 正しい。持ち出すファイルのリストを提出するのは貸出し申請時のみなので、"期間持出し"の期間中であれば、NPCを会社に持ち帰り、新たなファイルを保存して持ち出すことが自由にできてしまいます。

- 正しい。Z社で貸与されたUSBメモリにファイルを保存して持出し、外出先でNPCに接続すれば申請外の顧客情報を保存できてしまいます。

- 正しい。Lシステムでは、顧客情報を含む契約書を管理しているため、外出先からNPCでLシステムにアクセスしてファイルをダウンロードすれば申請外の顧客情報を保存できてしまいます。

- 誤り。顧客情報が保存されているのはLシステムなので、他社の公開Webサイトにアクセスしても顧客情報を得ることはできません。

- 誤り。NPCに接続できるは外部記憶媒体はZ社が貸与するUSBメモリのみに制限されています。したがって、顧客から借りたUSBメモリがNPCに接続される可能性はありません。

(2) 本文中の下線②について,表1に記載されている対策のうち,NPC紛失時に,NPC内のデータが読み取られるリスクを低減するための対策として最も効果的なものを,解答群の中から選べ。

解答群

- (a)

- (b)

- (c)

- (d)

- (e)

- (f)

- (g)

- (h)

- (i)

解答選択欄

解答

- ク

解説

PC等の情報機器が盗難に遭うと、物品的な被害とともに情報の漏えい被害にもつながります。たとえOSレベルでログインパスワードが設定されていても、ハードディスクを抜き出され、他のPCに接続されてしまえばパスワードは回避されてしまいます。情報漏えいを防ぐには「ハードディスク全体を暗号化する」「アクセスに対してパスワードを要求するハードディスクパスワードを設定する」などハードディスク単体でセキュリティを維持できるような対策が求められます。

したがってデータが読み取られることに対する最も有効な対策は(h)です。

したがってデータが読み取られることに対する最も有効な対策は(h)です。

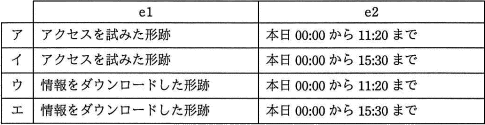

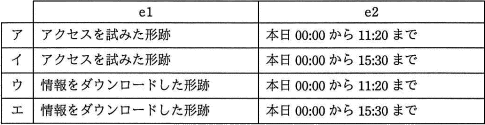

(3) 本文中のe1,e2に入れる字句の組合せはどれか。eに関する解答群のうち,最も適切なものを選べ。

e に関する解答群

解答選択欄

- e:

解答

- e=イ

解説

〔e1について〕

Lシステムは証明書によるクライアント認証とパスワード認証の組合せによる2要素認証を行います。もし何者かが入手した秘密鍵と証明書を悪用してLシステムに不正ログインしようとすると、クライアント認証は突破されてしまいますがパスワード認証は突破されません。この場合にはLシステムへの実害はありませんが、アクセスを試みた痕跡だけがログに記録されます。

ログを調査する目的は秘密鍵の漏えいの有無を確認するためです。もし回収までの間に当該秘密鍵と証明書を用いたアクセスが記録されていれば、従業員ではない何者かに秘密鍵が漏えいしたと判断できます。したがって確認する記録は「アクセスを試みた形跡」が適切です。

〔e2について〕

本文中にNPCを回収できたのは15時頃とあります。外部の者によってNPCを操作されたり、NPCから情報を窃取された可能性のある期間はFさんが紛失した時点から回収時点までなので、不審なアクセスの有無を確認するログの範囲も15:30までとするのが適切です。

したがって正しい組合せは「イ」です。

Lシステムは証明書によるクライアント認証とパスワード認証の組合せによる2要素認証を行います。もし何者かが入手した秘密鍵と証明書を悪用してLシステムに不正ログインしようとすると、クライアント認証は突破されてしまいますがパスワード認証は突破されません。この場合にはLシステムへの実害はありませんが、アクセスを試みた痕跡だけがログに記録されます。

ログを調査する目的は秘密鍵の漏えいの有無を確認するためです。もし回収までの間に当該秘密鍵と証明書を用いたアクセスが記録されていれば、従業員ではない何者かに秘密鍵が漏えいしたと判断できます。したがって確認する記録は「アクセスを試みた形跡」が適切です。

〔e2について〕

本文中にNPCを回収できたのは15時頃とあります。外部の者によってNPCを操作されたり、NPCから情報を窃取された可能性のある期間はFさんが紛失した時点から回収時点までなので、不審なアクセスの有無を確認するログの範囲も15:30までとするのが適切です。

したがって正しい組合せは「イ」です。

(4) 本文中のfに入れる適切な字句を,解答群の中から選べ。

f に関する解答群

- FさんのLシステムの利用アカウントのパスワードを変更した後

- Fさんの従来のクライアント証明書を失効させてから,新しい鍵ペアを生成しクライアント証明書を発行し直した後

- Fさんの秘密鍵のバックアップを取り寄せた後

- 本社情報システム部でLシステムのログを保全した後

解答選択欄

- f:

解答

- f=イ

解説

クライアント証明書と秘密鍵はエクスポート可能なので、たとえLシステムに不審なアクセスの痕跡がなくても、管理を離れている間にNPCから外部に漏れている可能性は否定できません。もしクライアント証明書を悪用されれば「なりすまし」、秘密鍵を悪用されれば通信内容の「盗聴」の可能性があるので、漏えいの可能性がある鍵ペアを使用し続けることは大変危険です。このため以前の証明書を失効させた後、新たな鍵ペアを生成しクライアント証明を再発行する必要があります。

したがって新たな鍵ペアを生成する「イ」が正解です。

したがって新たな鍵ペアを生成する「イ」が正解です。

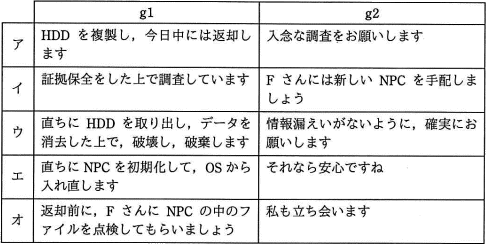

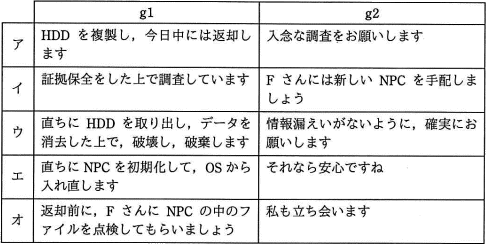

(5) 本文中のg1,g2に入れる字句の組合せはどれか。gに関する解答群のうち,最も適切なものを選べ。

g に関する解答群

解答選択欄

- g:

解答

- g=イ

解説

一般的に情報セキュリティインシデント発生後の対応ステップは次のようになります。

また初動対応後には、OSレベルのイベントログの確認などを含めて詳細な調査が行われます。NPC上には不正操作の証拠が残されている可能性があります。これらの記録は重要な状況証拠となるため、NPCに対して不用意な操作を行い証拠を消してしまわないように注意し、一定期間保管しておくことが求められます。

この設問では、

https://www.ipa.go.jp/security/awareness/johorouei/rouei_taiou.pdf

- 発見・報告

- 情報セキュリティインシデントに関する兆候や具体的な事実を責任者に報告する。

- 初動対応

- 対策本部を設置し当面の対応方針を決定する。二次被害の防止のために必要な応急処置を行う。

- 調査

- 適切な対応についての判断を行うために5W1H(いつ、どこで、誰が、何を、なぜ、どうしたのか)の観点で調査し情報を整理する。また、事実関係を裏付ける情報や証拠を確保する。

- 通知・報告・公表

- 情報漏えいがあった場合は、取引先や本人に通知し、IPA,監督官庁などに届け出を行う。広く一般に漏えい情報による影響が及ぶと考えられる場合などは、ホームページでの情報公開や記者発表による公表を行う。

- 抑制措置と復旧

- 被害の拡大の防止と復旧のための措置を行う。

- 事後対応

- 抜本的な再発防止策を検討し実施する。さらに調査報告書をまとめる。

また初動対応後には、OSレベルのイベントログの確認などを含めて詳細な調査が行われます。NPC上には不正操作の証拠が残されている可能性があります。これらの記録は重要な状況証拠となるため、NPCに対して不用意な操作を行い証拠を消してしまわないように注意し、一定期間保管しておくことが求められます。

この設問では、

- 証拠保全が確実に行われていること

- 情報漏えいやマルウェアへの感染が疑われるNPCを使用し続けないこと

- 危険性のあるNPCをそのまま使い続けるので不適切です。

- 正しい。証拠保全を行い、危険性のあるNPCの使用を中止しているので適切な対応です。

- 証拠保全が実施されていないため不適切です。

- 証拠保全が実施されていないため不適切です。

- 危険性のあるNPCをそのまま使い続けるので不適切です。

https://www.ipa.go.jp/security/awareness/johorouei/rouei_taiou.pdf